Herunterladen der OpenVPN Konfigurationen

Laden Sie das Archiv mit den Konfigurationsdateien herunter und entpacken es.

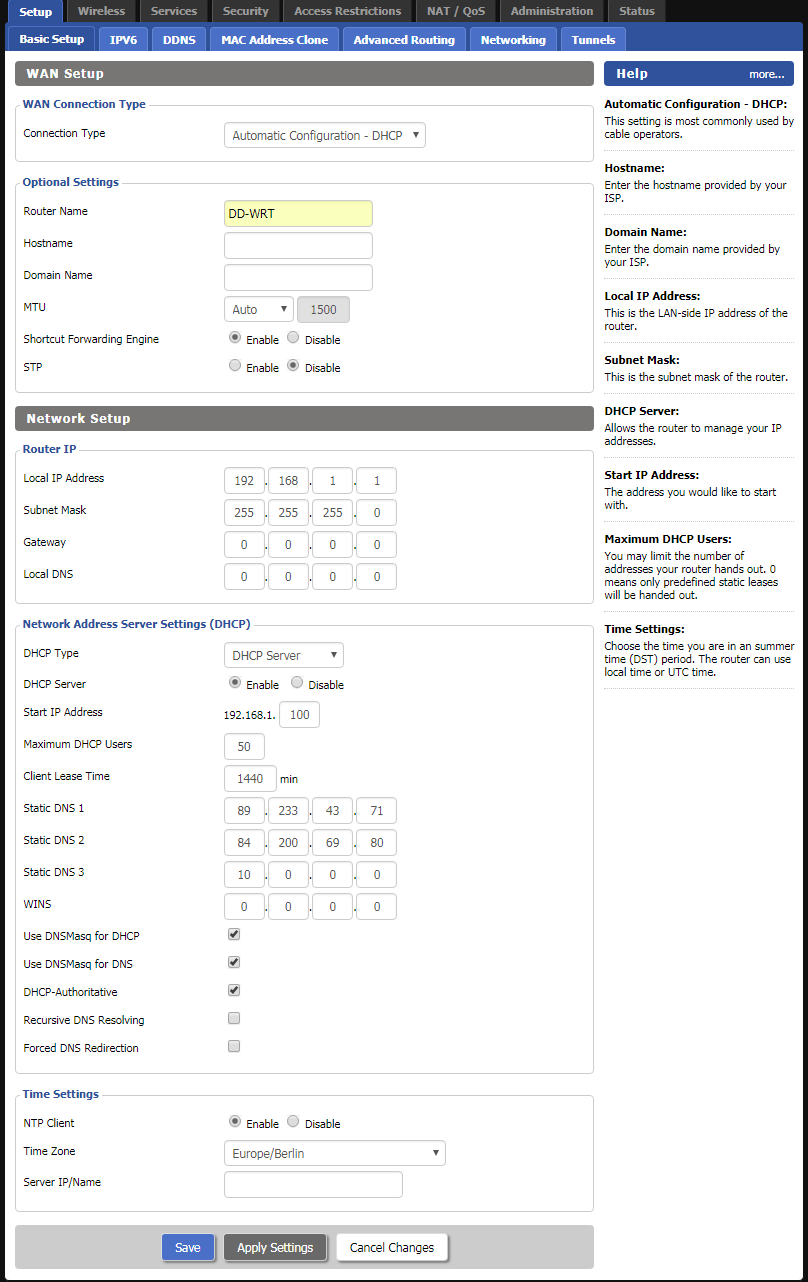

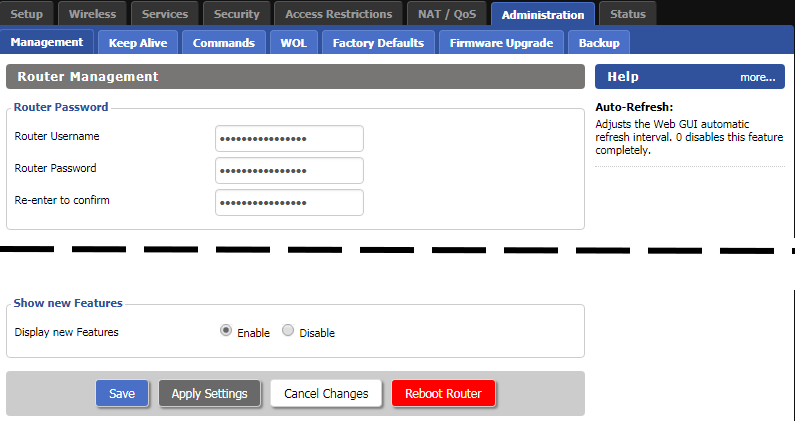

Download Alternative Downloads anschauenLoggen sie sich auf ihrem DD-WRT-Router ein und tragen sie unter Static DNS mindestens zwei öffentliche DNS-Server ein.

Sie können entweder die DNS-Server von Google benutzen (8.8.8.8, 8.8.4.4) oder welche vom OpenNIC-Projekt. Klicken sie anschließend auf Save und Apply Settings.

Hinweis: Wenn Sie möchten, können Sie auch Perfect-Privacy-Nameserver einsetzen (zu finden auf der Server-Seite im Kunden-Bereich). Beachten Sie aber, dass diese ohne VPN-Verbindung nur Perfect-Privacy-Domains auflösen, was bedeutet, dass der Internetzugang nur mit bestehender VPN-Verbindung funktioniert. Allerdings besteht kein DNS-Leak wenn man öffentliche DNS-Server benutzt, da DNS-Anfragen bei bestehender VPN-Verbindung immer anonymisiert über den verschlüsselten VPN-Tunnel gesendet werden, solange VPN verbunden ist.

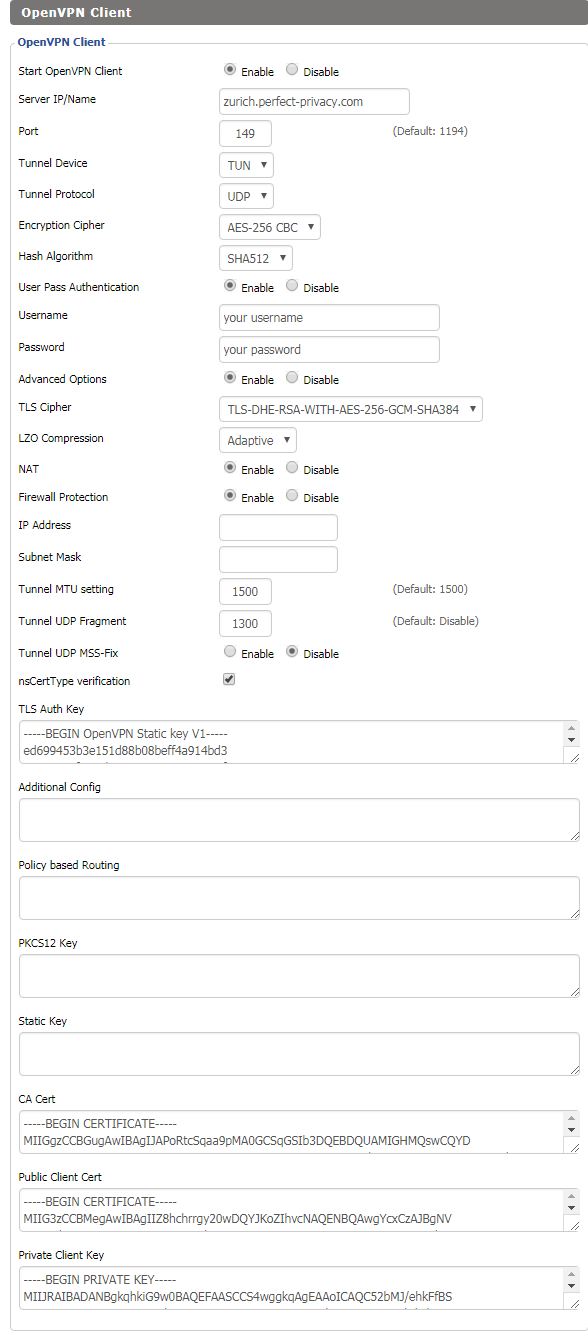

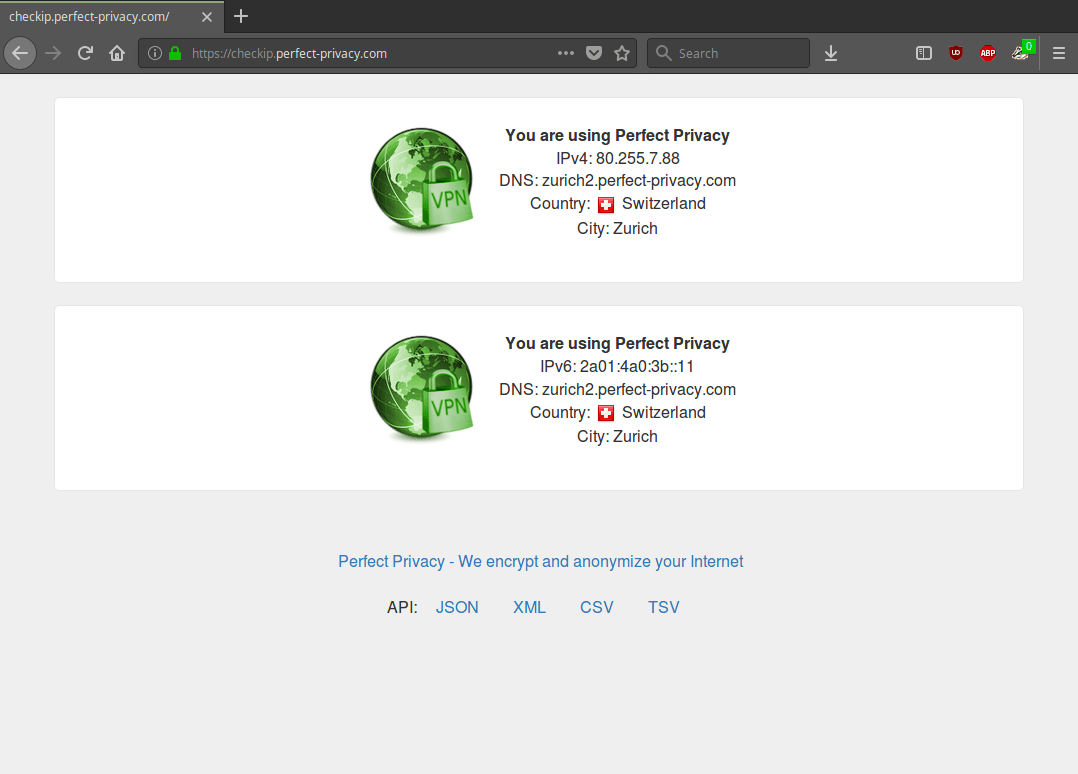

Navigieren Sie zu Services → VPN und konfigurieren Sie die Einstellungen wie folgt:

- Start OpenVPN Client:

Enable - Server IP/Name:

Ein Perfect-Privacy-Server Ihrer Wahl, in diesem Beispiel zurich.perfect-privacy.com - Port:

Geben Sie einen beliebigen, gültigen Port an (148, 149, 150, 151, 1148, 1149, 1150 oder 1151). - Tunnel Device:

TUN - Tunnel Protocol:

UDP - Encryption Cipher:

AES-256 CBC - Hash Algorithm:

SHA512 - User Pass Authentication:

Enable - Username:

Ihr Perfect-Privacy-Nutzername - Password:

Ihr Perfect-Privacy-Passwort - Advanced Options:

Enable - TLS Cipher:

TLS-DHE-RSA-WITH-AES-256-GCM-SHA384 - LZO Compression:

Adaptive - NAT:

Enable - Firewall Protection:

Enable - Tunnel UDP Fragment:

1300ns - CertType verification:

Haken setzen - Port:

Die Daten für die Schlüssel und Zertifikate finden Sie in den zuvor heruntergeladenen Konfigurationsdateien. Öffnen Sie die *.ovpn-Datei des entsprechenden Servers, in diesem Beispiel Zurich.ovpn.

Kopieren Sie den Inhalt zwischen den Tags

Kopieren Sie den Inhalt zwischen den Tags

Kopieren Sie den Inhalt zwischen den Tags

Und schließlich kopieren Sie den Inhalt zwischen den Tags

Klicken Sie anschließend auf Save und Apply Settings.

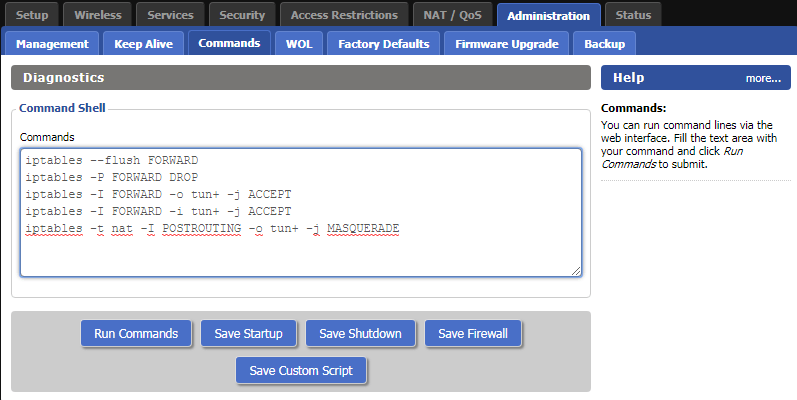

Navigieren Sie zu Administration → Commands und geben Sie folgende Zeilen in das Fenster ein:

iptables --flush FORWARD iptables -P FORWARD DROP iptables -I FORWARD -o tun+ -j ACCEPT iptables -I FORWARD -i tun+ -j ACCEPT iptables -t nat -I POSTROUTING -o tun+ -j MASQUERADE

Klicken Sie anschließend auf Save Firewall.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.