Herunterladen der OpenVPN Konfigurationen

Laden Sie das Archiv mit den Konfigurationsdateien herunter und entpacken es.

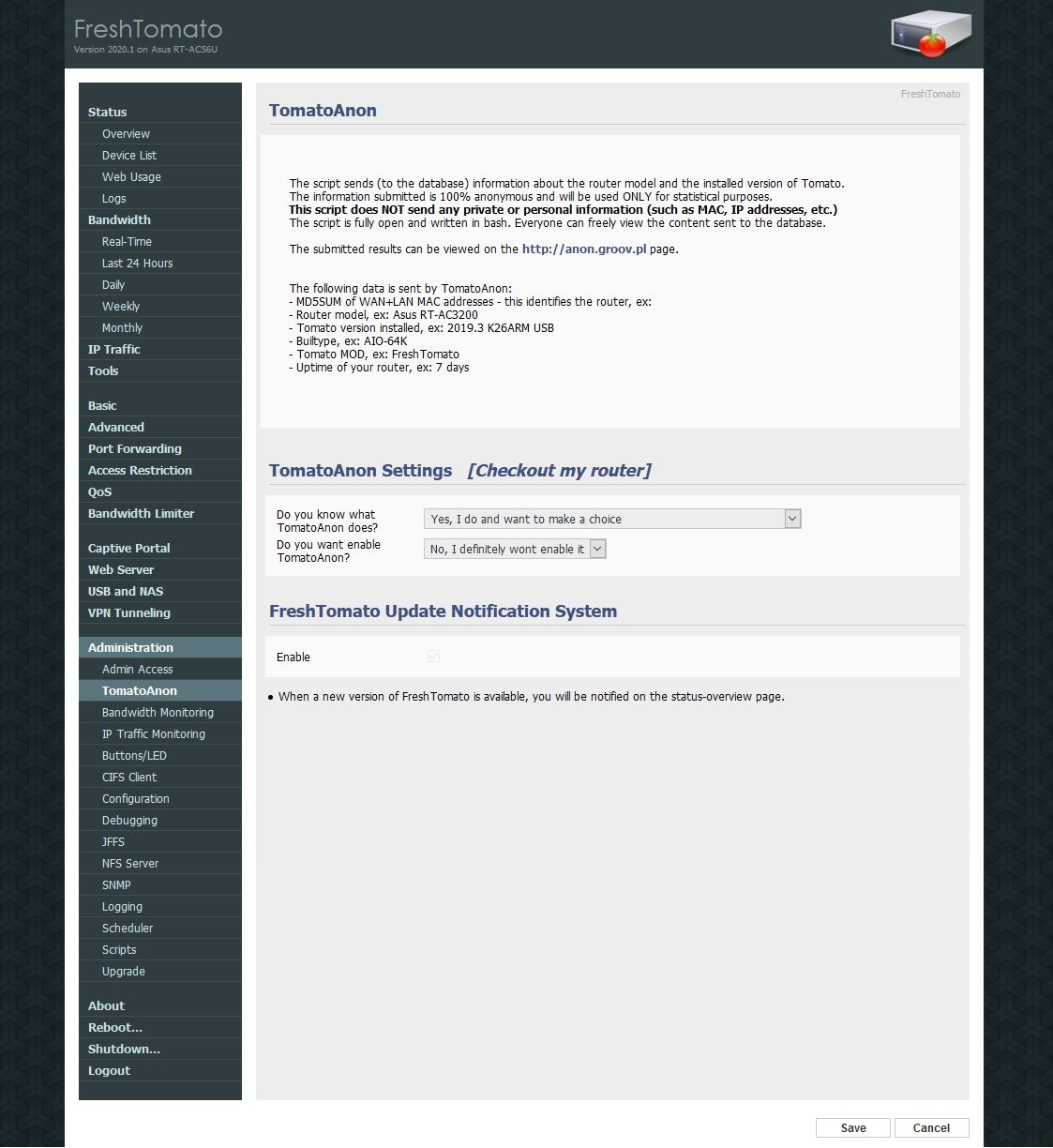

Download Alternative Downloads anschauen- MD5SUM der WAN+LAN MAC-Adressen (identifiziert den Router)

- Router Modell

- Tomato Version

- Build type

- Tomato MOD (z.B. FreshTomato)

- Uptime

Wenn Sie daran nicht teilnehmen möchten, können Sie unter Administration > TomatoAnon folgendes auswählen:

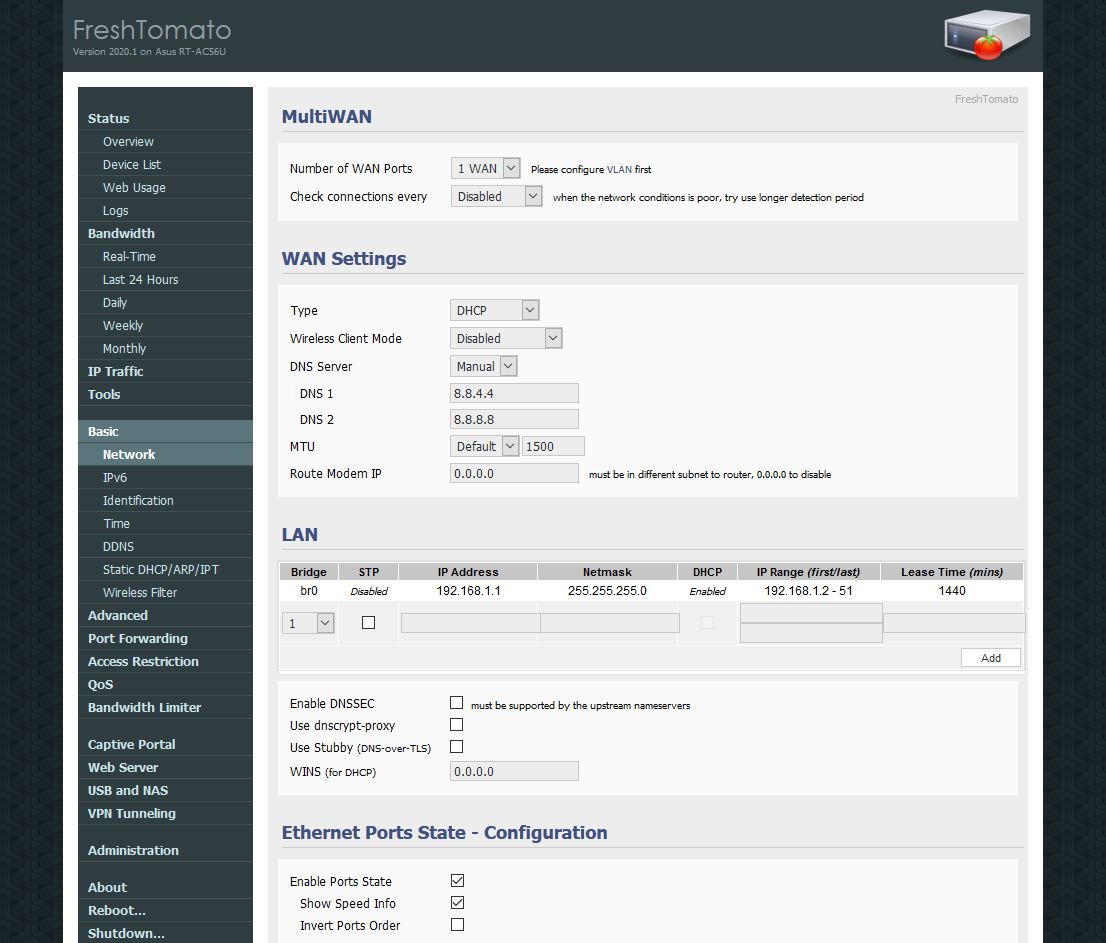

Yes, I do and want to make a choice und anschließend No, I definitely wont enable it.Für die DNS-Konfiguration gehen Sie zu Basic > Networking. Sie haben zwei Möglichkeiten:

Wenn Sie auf das Internet ausschließlich über VPN zugreifen möchten, können Sie Perfect-Privacy-Nameserver benutzen, deren IPs Sie auf der DNS-Namensserver-Seite im Download-Bereich finden.

Wenn Sie das Internet auch ohne VPN nutzen möchten, müssen Sie öffentliche DNS-Server verwenden, zum Beispiel die von Google oder Server Ihrer Wahl vom OpenNIC-Projekt. Wenn eine VPN-Verbindung besteht, werden DNS-Anfragen anonymisiert über den VPN-Tunnel gesendet.

In dieser Anleitung verwenden wir die Google-Server 8.8.8.8 und 8.8.4.4.

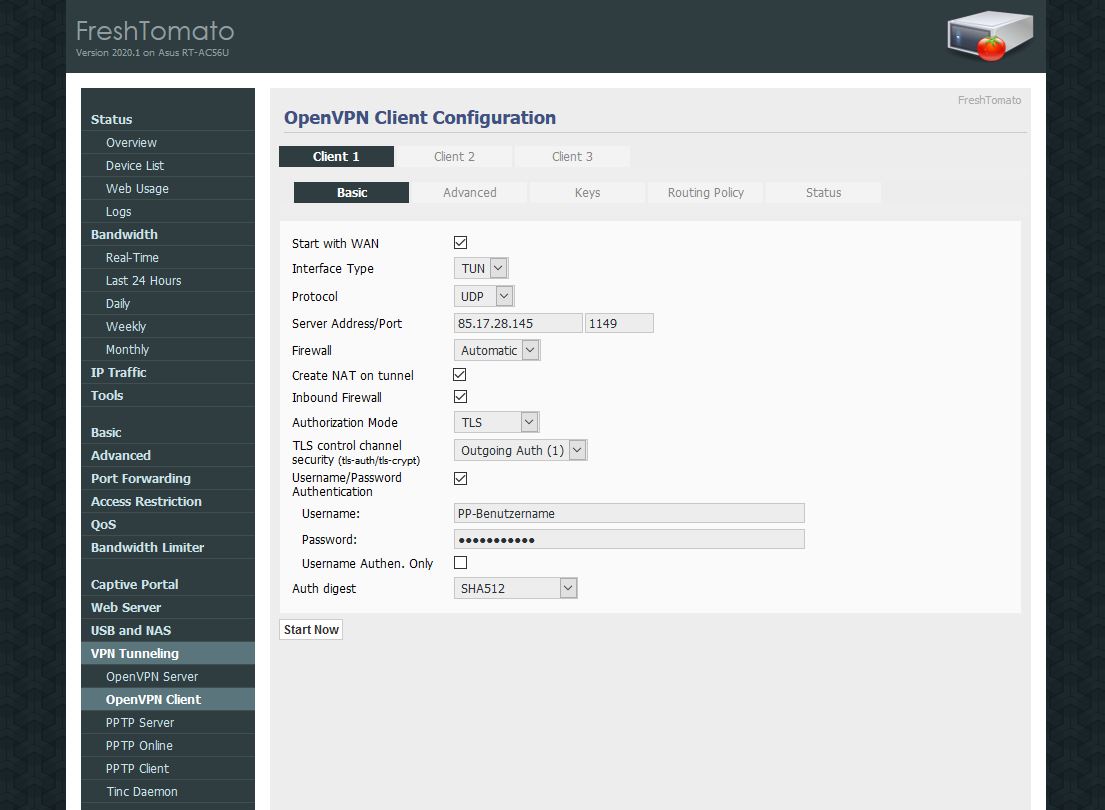

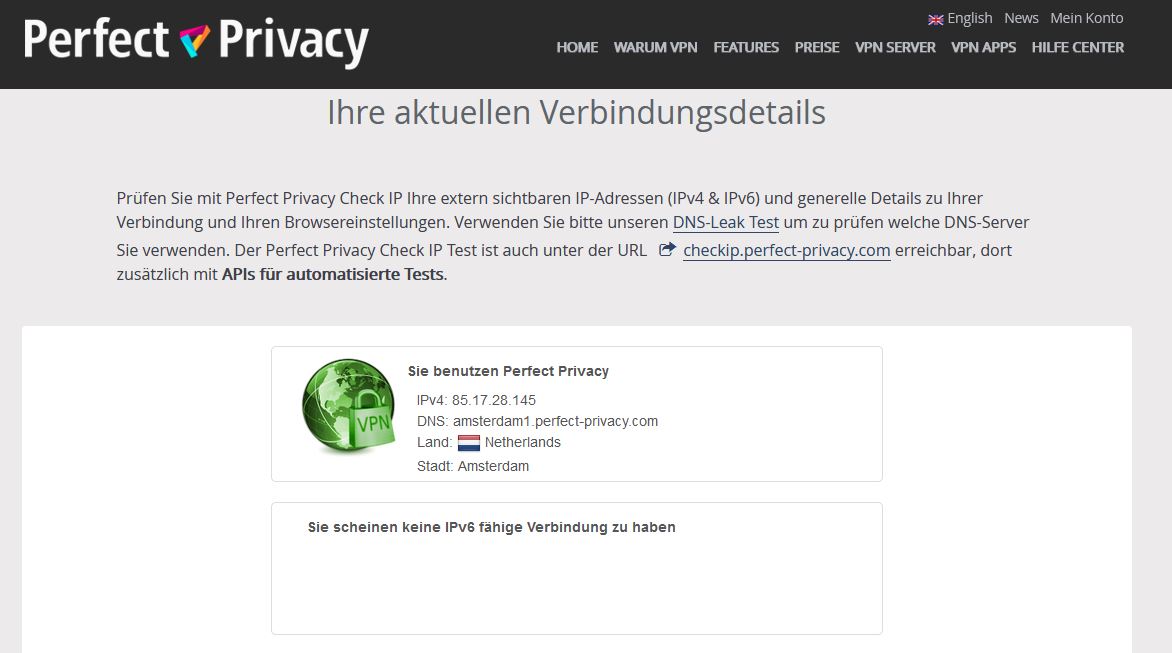

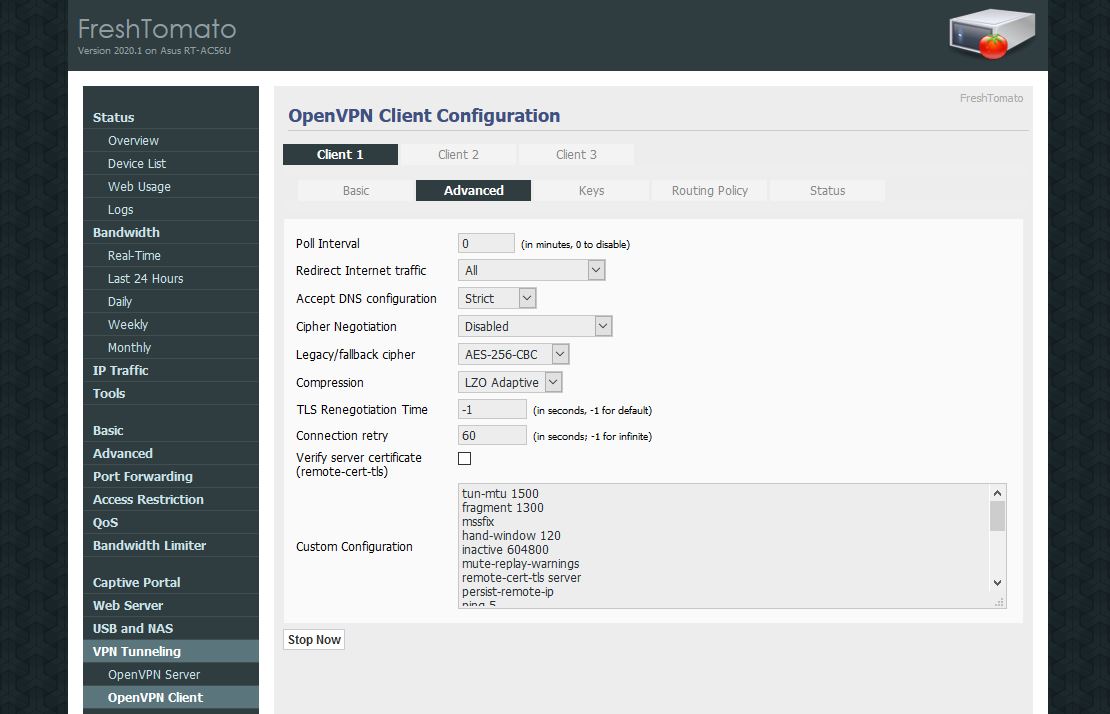

Um die VPN-Verbindung einzurichten, gehen Sie zu VPN Tunneling > OpenVPN Client. Unter Basic tragen Sie die Optionen ein wie links im Screenshot gezeigt. In diesem Beispiel verwenden wir die Amsterdam1 IP aus der Amsterdam.conf. Bei Username und Password tragen Sie Ihre Perfect Privacy Zugangsdaten ein.

Wenn Sie die Checkbox Start with WAN aktivieren, wird die VPN-Verbindung automatisch aufgebaut, wenn der Router neu startet. Wenn Sie die VPN-Verbindung stattdessen manuell aufbauen möchten, muss hierzu später der Button Start Now verwendet werden.

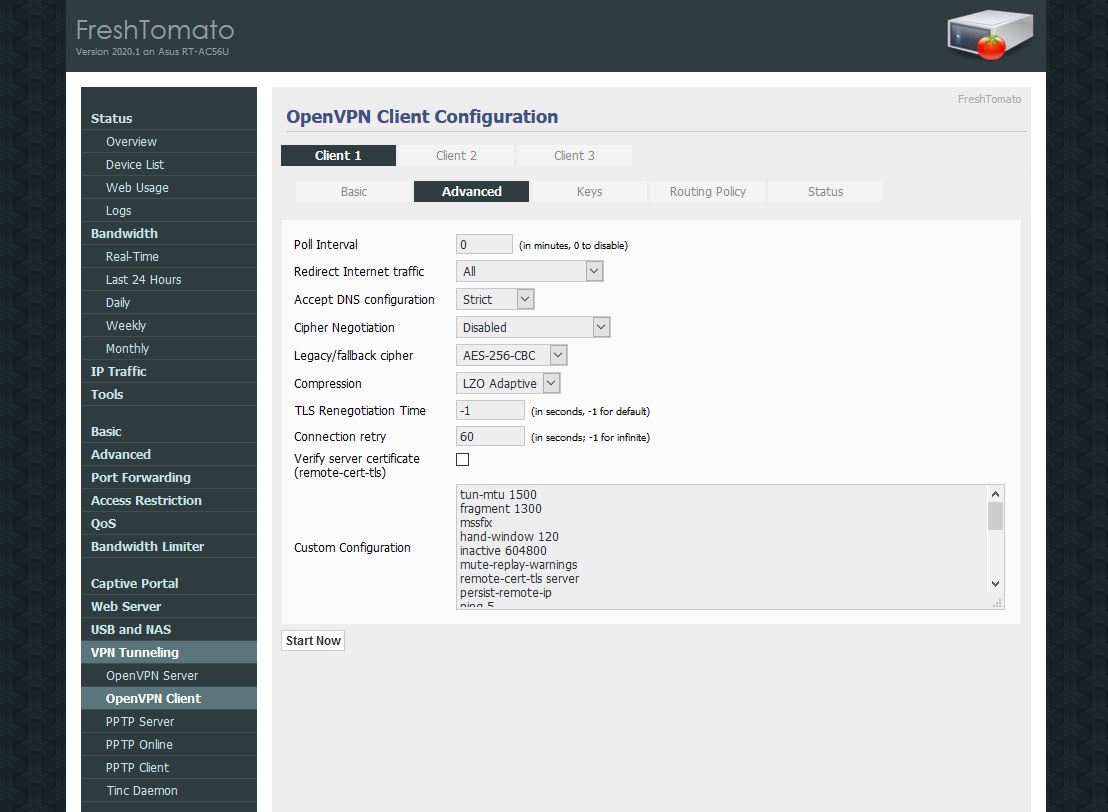

tun-mtu 1500

fragment 1300

mssfix

hand-window 120

inactive 604800

mute-replay-warnings

remote-cert-tls server

persist-remote-ip

ping 5

ping-restart 120

reneg-sec 3600

route-delay 2

route-method exe

tls-cipher TLS_CHACHA20_POLY1305_SHA256:TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS_AES_256_GCM_SHA384:TLS-RSA-WITH-AES-256-CBC-SHA

tls-timeout 5

verb 4

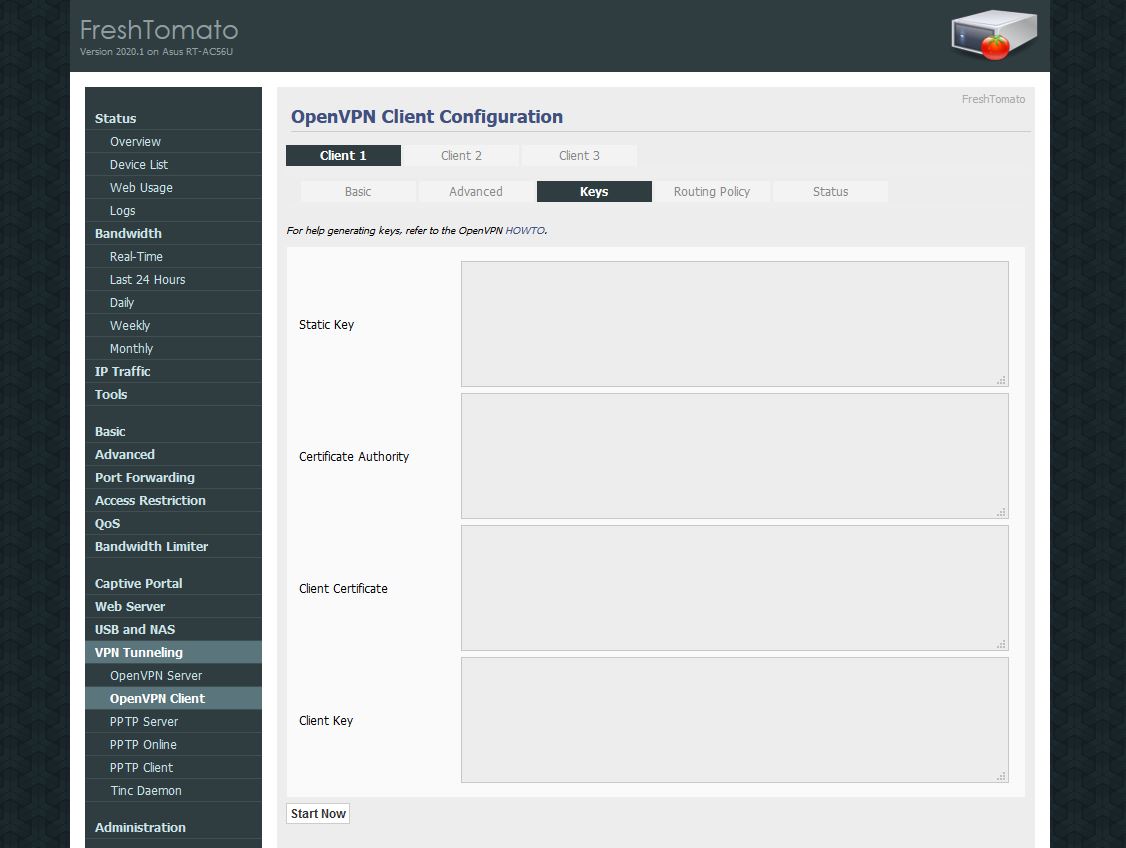

key-direction 1Unter Keys müssen Sie die Zertifikate aus der zuvor heruntergeladenen OpenVPN-Konfiguration eintragen. Öffnen Sie die *.conf-Datei des Servers, den Sie benutzen möchten. In diesem Beispiel verwenden wir Amsterdam.conf.

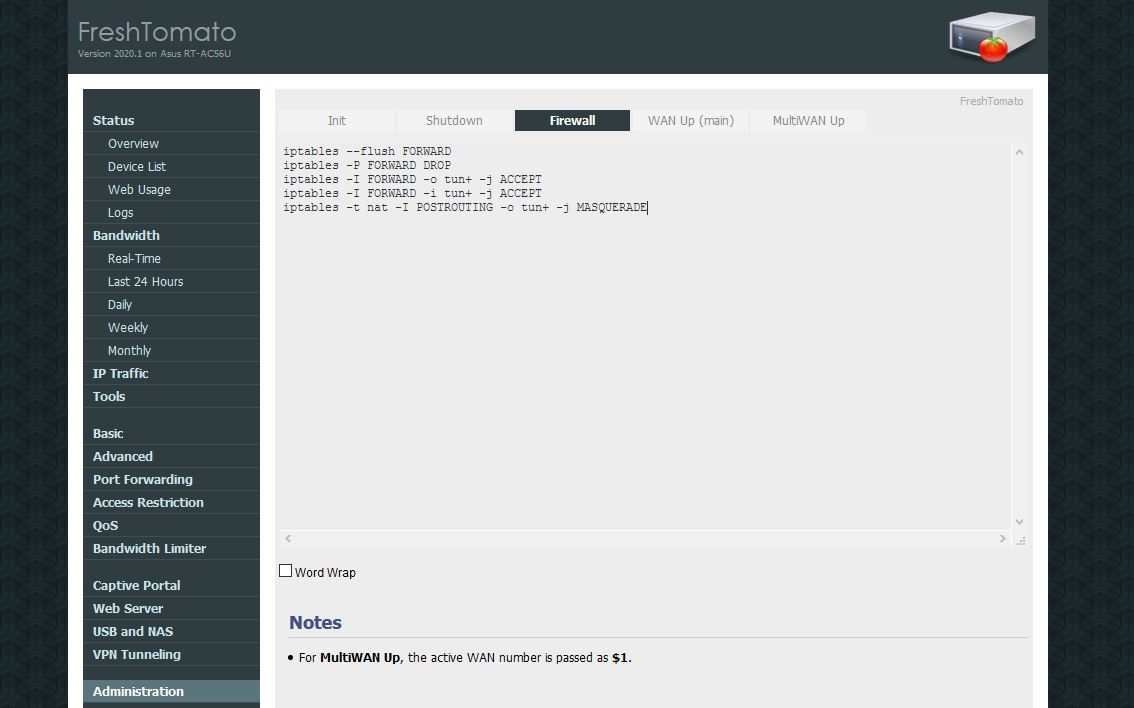

Kopieren Sie den Inhalt zwischen den <tls-auth></tls-auth> Tags und fügen Sie ihn in das Feld Static Key ein. In Certificate Authority kopieren Sie den Text zwischen <ca></ca>. Für Client Certificate kopieren Sie den Inhalt zwischen <cert></cert>. Schließlich kopieren Sie in Client Key den Inhalt zwischen <key></key>.ACHTUNG: Dieser Schritt aktiviert den Firewall-Schutz („Leak Protection“ oder „Kill-Switch“). Wenn Sie unten aufgeführten Firewall-Regeln einstellen, funktioniert die Internetverbindung nur wenn ein VPN-Tunnel besteht.

Wenn Sie das Internet über Ihren Router auch ohne VPN erreichen möchten, können sie diesen Schritt entweder überspringen oder die Firewall-Regeln nachträglich wieder entfernen. Navigieren Sie im Router-Interface zu Administration > Scripts > Firewall. Fügen Sie die folgenden Zeilen in das Feld Firewall ein:

iptables --flush FORWARD

iptables -P FORWARD DROP

iptables -I FORWARD -o tun+ -j ACCEPT

iptables -I FORWARD -i tun+ -j ACCEPT

iptables -t nat -I POSTROUTING -o tun+ -j MASQUERADESpeichern Sie nun die Konfiguration ab und rebooten Sie den Router!

Wenn Sie auf das Internet ohne VPN zugreifen möchten, gehen Sie zu VPN Tunneling > OpenVPN Client > Basic und deaktivieren Sie die Checkbox Start with WAN.

Vergessen Sie nicht, die Firewall-Regeln vorher wieder zu entfernen, falls Sie diese zuvor hinzugefügt haben. Ebenso müssen ggf. öffentliche DNS-Server anstatt der von Perfect Privacy verwendet werden.

Nachdem Sie die Einstellungen gespeichert haben klicken Sie Stop Now.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.