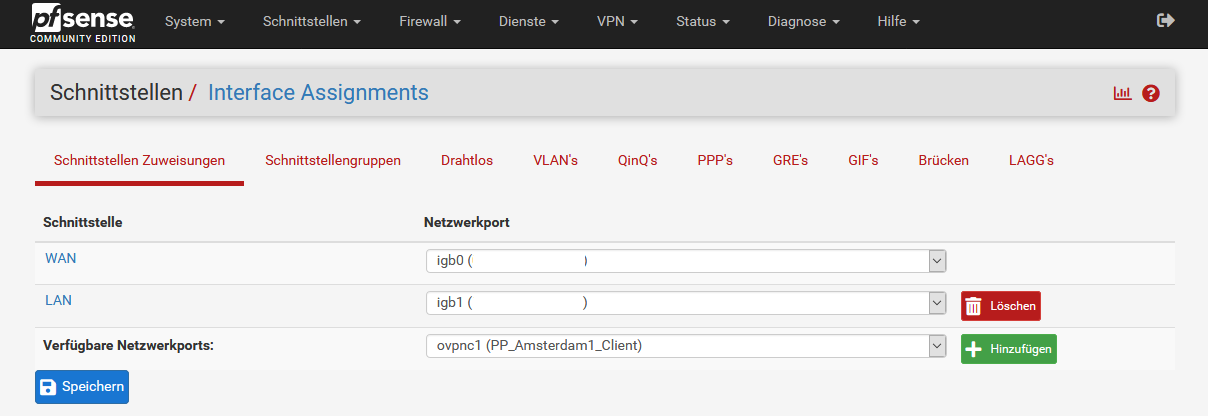

Herunterladen der OpenVPN Konfigurationen

Laden Sie das Archiv mit den Konfigurationsdateien herunter und entpacken es.

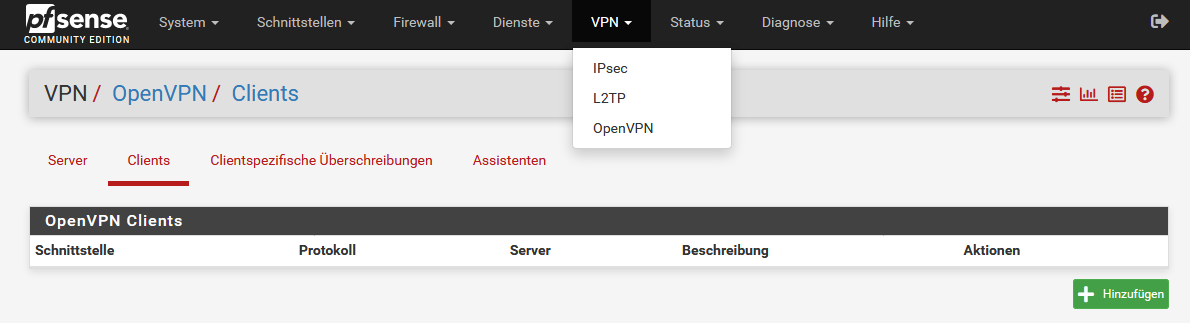

Download Alternative Downloads anschauen- Protokoll:

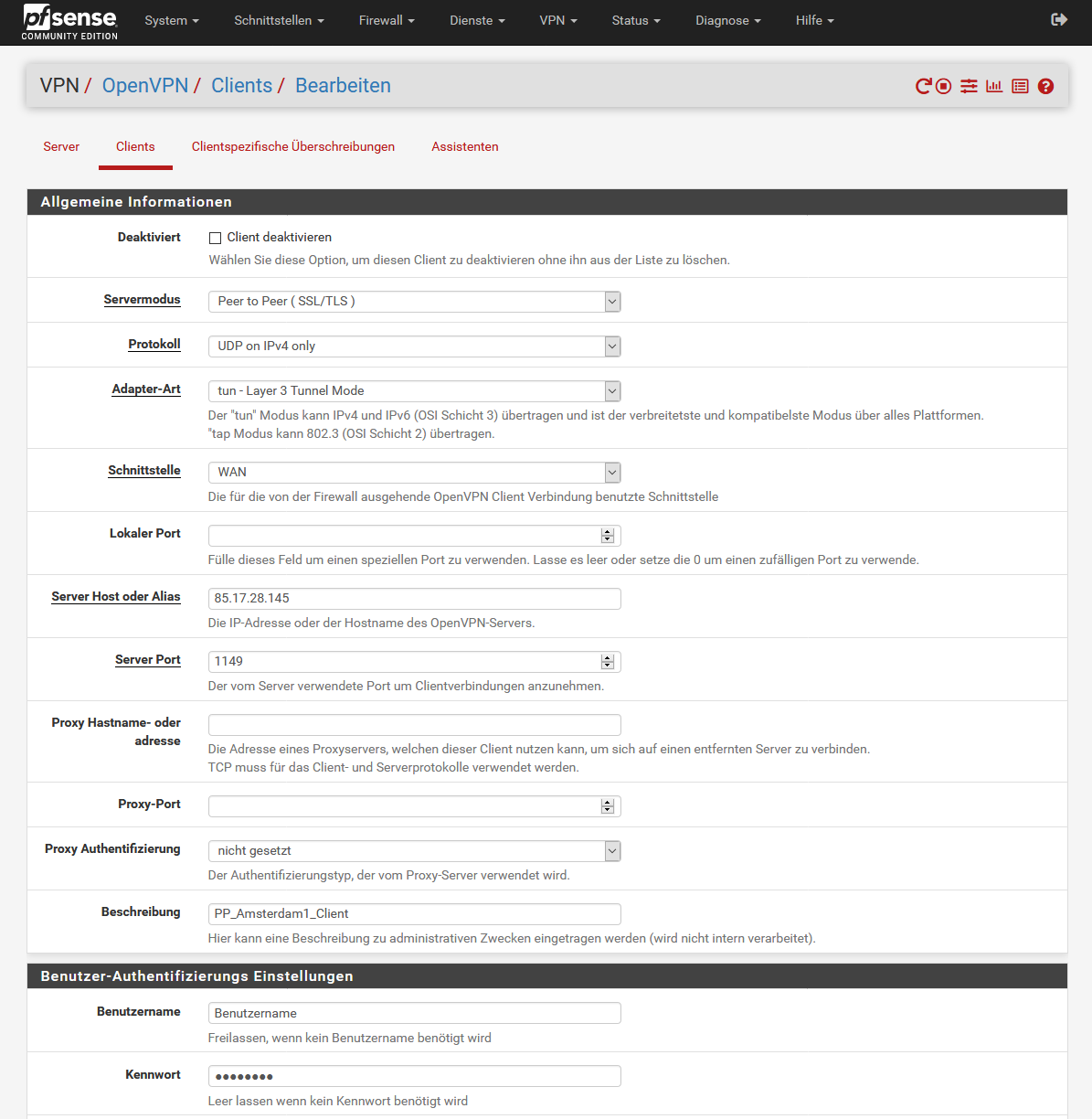

UDP on IPv4 only - Schnittstelle:

WAN - Server Host oder Alias:

85.17.28.145 oderamsterdam1.perfect-privacy.com - Server Port:

1149 - Beschreibung:

PP_Amsterdam1_Client - Benutzername:

Ihr Perfect Privacy Nutzername - Kennwort:

Ihr Perfect Privacy Passwort

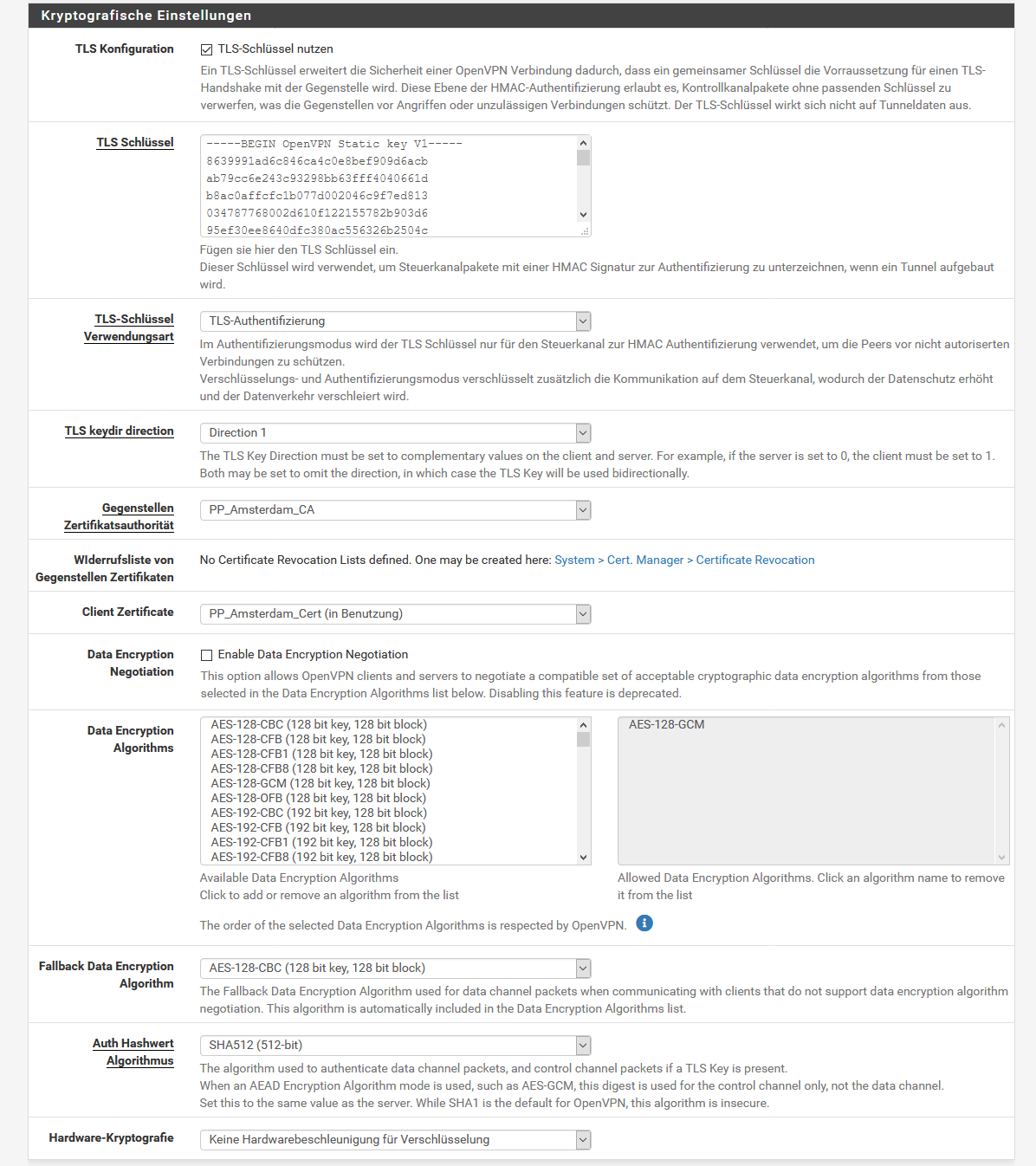

Deaktivieren Sie die Option Automatische Generierung eines TLS-Schlüssels und kopieren Sie den Inhalt zwischen den <tls-auth></tls-auth> Tags aus der *.conf-Datei in das Feld TLS Schlüssel.

- TLS keydir direction:

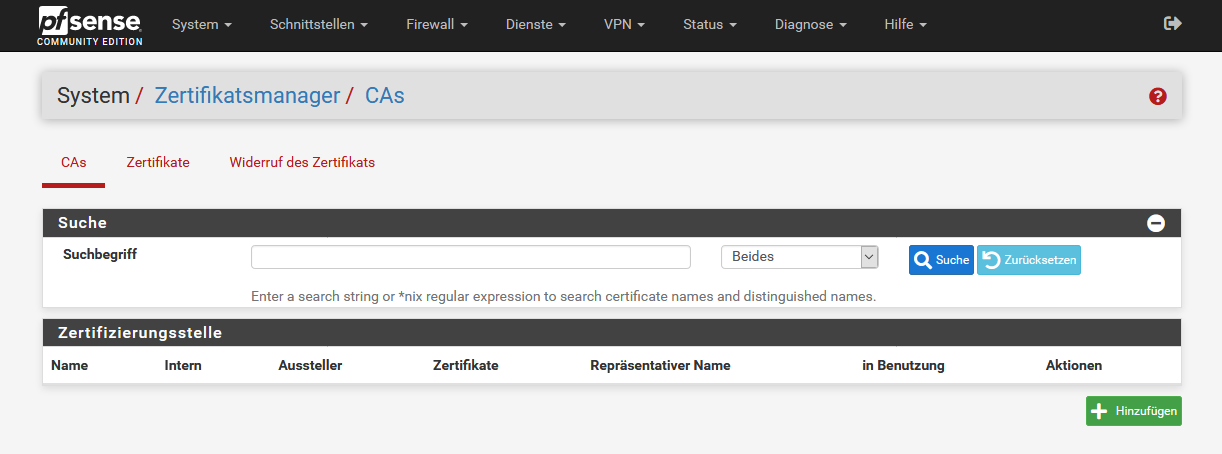

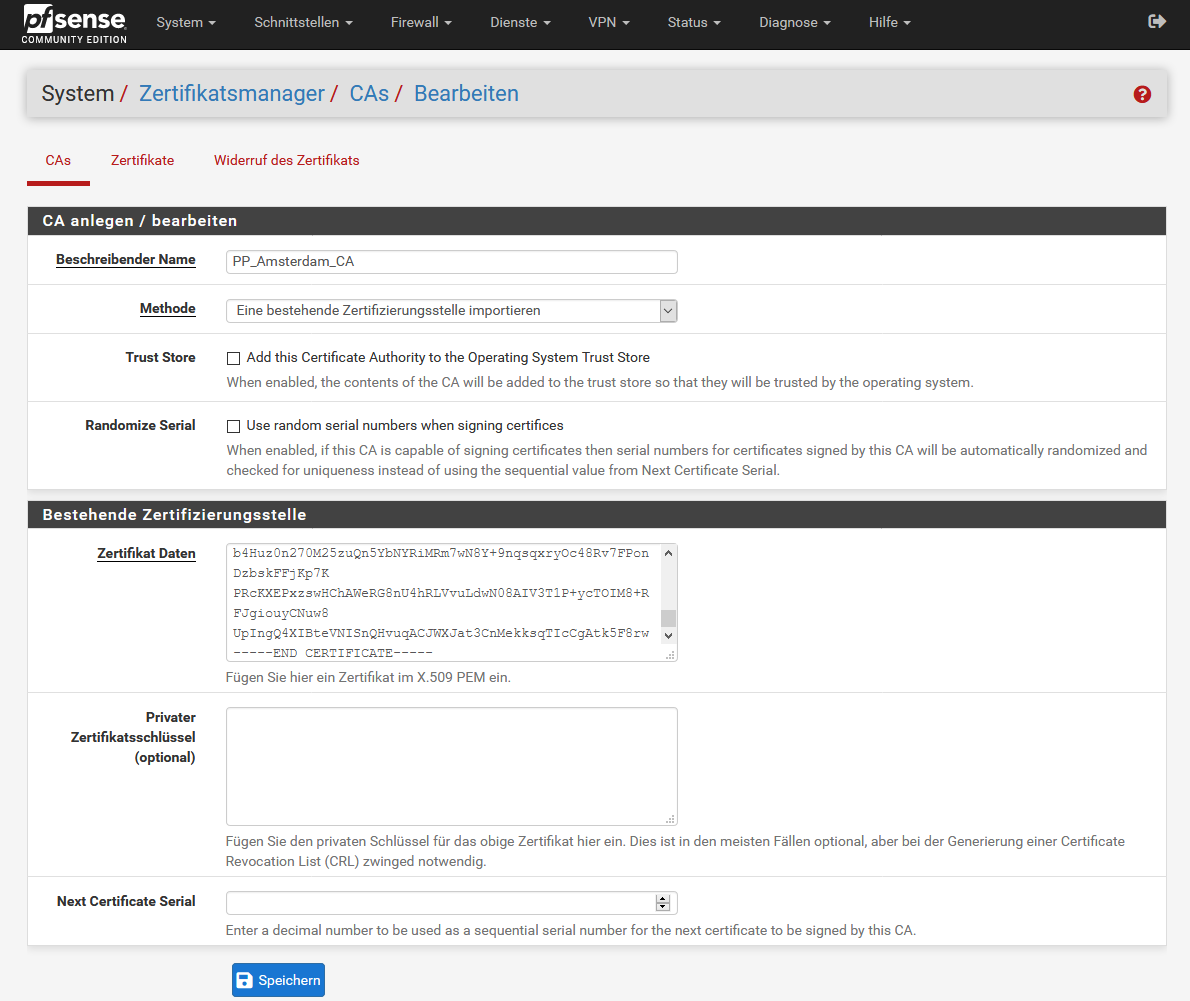

Direction 1 - Gegenstellen Zertifikatsauthorität:

PP_Amsterdam_CA - Client Zertifikat:

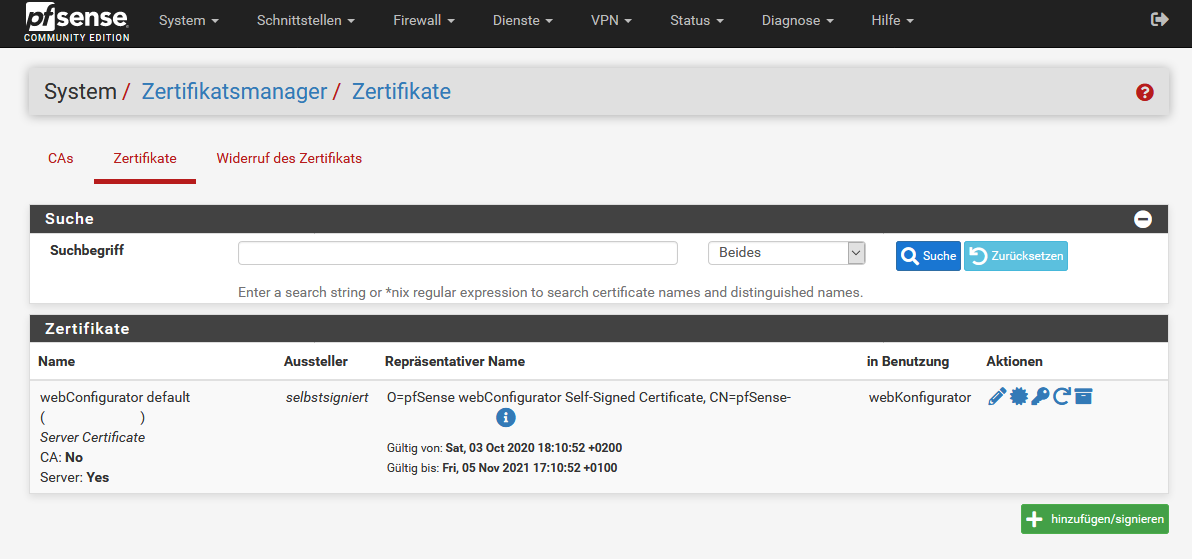

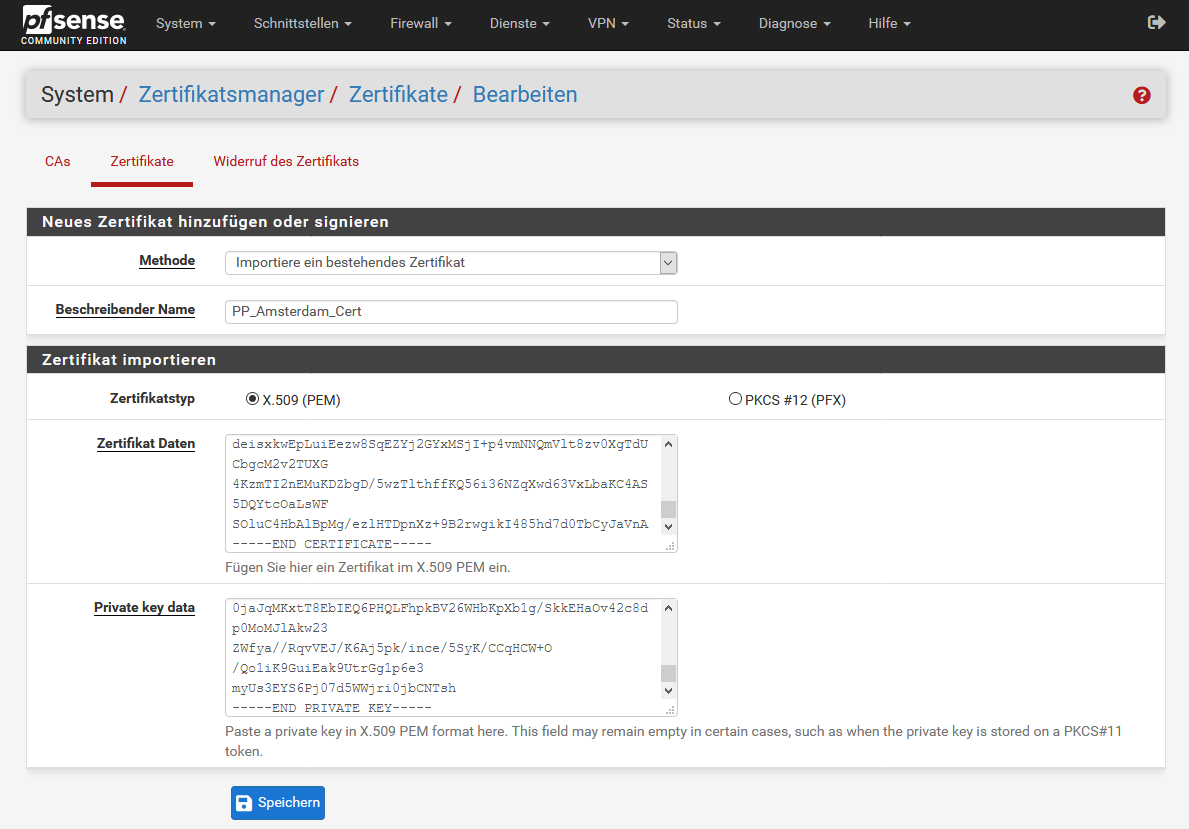

PP_Amsterdam_Cert

Tipp: Abhängig von der CPU-Leistung Ihres Routers möchten Sie eventuell die schwächere Verschlüsselung AES-128-CBC benutzen, um mehr Geschwindigkeit beziehungsweise Bandbreite zu erreichen. Wählen Sie dazu bei der Option Verschlüsselungsalgorithmus die Auswahl AES-128-CBC.

- NCP aktivieren:

Haken entfernen - Auth Hashwert Algorithmus:

SHA512

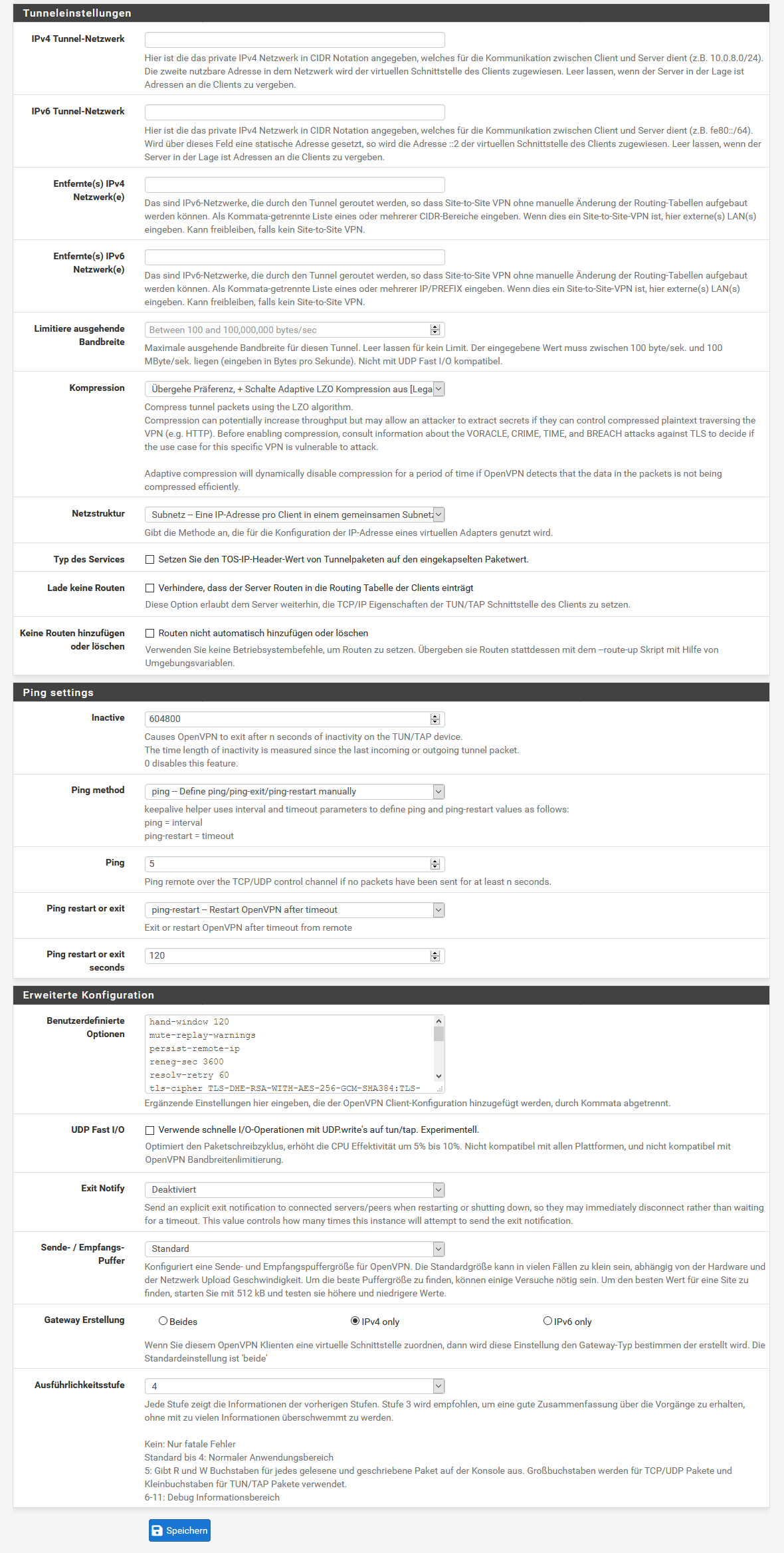

- Kompression:

Allow Compression: Refuse any non-stub compression (Most secure) - Netzstruktur:

Subnetz – Eine IP-Adresse pro Client in einem gemeinsamen Subnetz

Ping settings

- Inactive:

604800 - Ping method:

ping – Define ping/ping-exit/ping-restart manually - Ping:

5 - Ping restart or exit:

ping-restart – Restart OpenVPN after timeout - Ping restart or exit seconds:

120

Erweiterte Konfiguration

Kopieren Sie den folgenden Textblock in des Feld Benutzerdefinierte Optionen:

hand-window 120

mute-replay-warnings

persist-remote-ip

reneg-sec 3600

resolv-retry 60

tls-cipher TLS_CHACHA20_POLY1305_SHA256:TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS_AES_256_GCM_SHA384:TLS-RSA-WITH-AES-256-CBC-SHA

tls-timeout 5

tun-mtu 1500

fragment 1300

mssfix

remote-cert-tls server- Gateway creation: "IPv4 only" auswählen (Wählen Sie "Beides", falls IPv6 hinzugefügt werden soll)

- Ausführlichkeitsstufe:

4

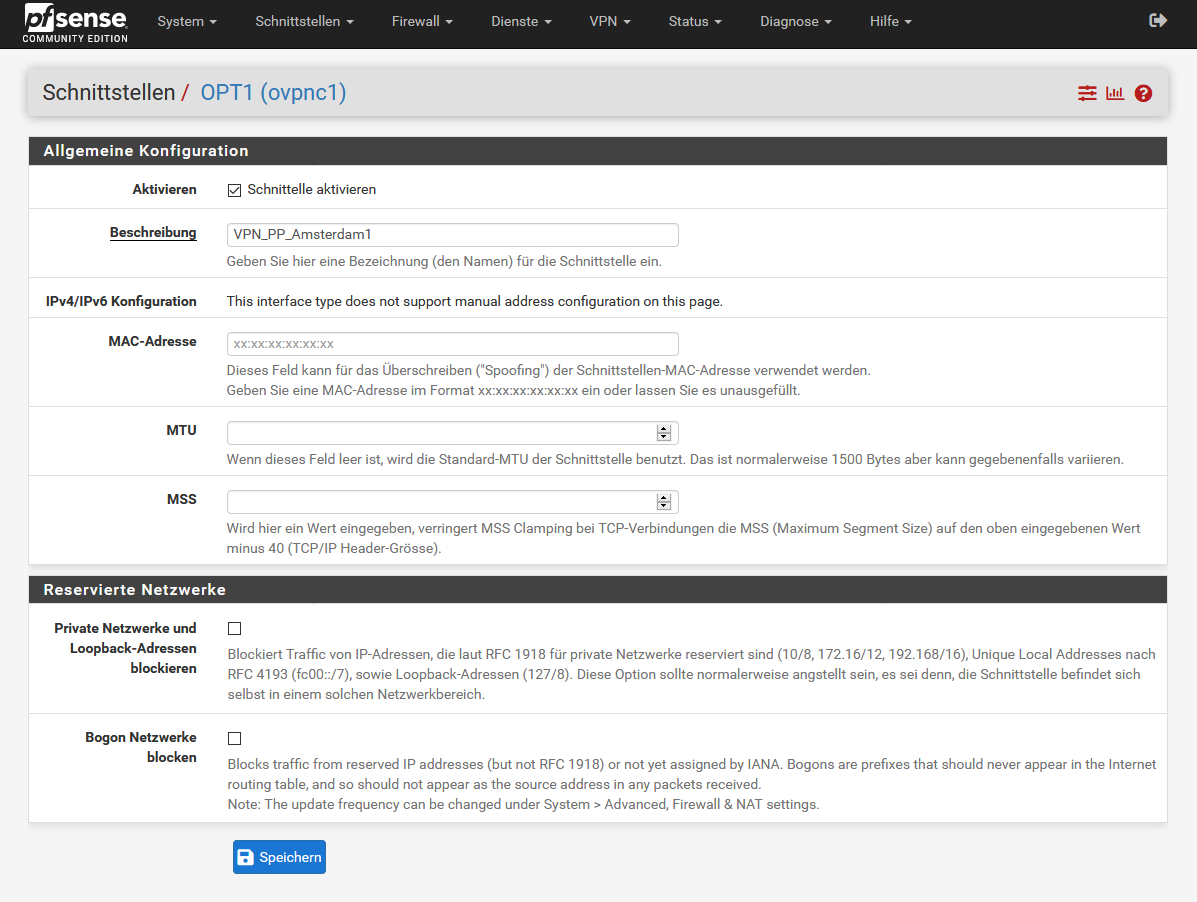

Klicken Sie anschließend auf den Button Speichern.

Dieser Schritt ist nur für eine IPv6 Verbindung nötig. Überspringen Sie ihn, falls Sie kein IPv6 verwenden möchten.

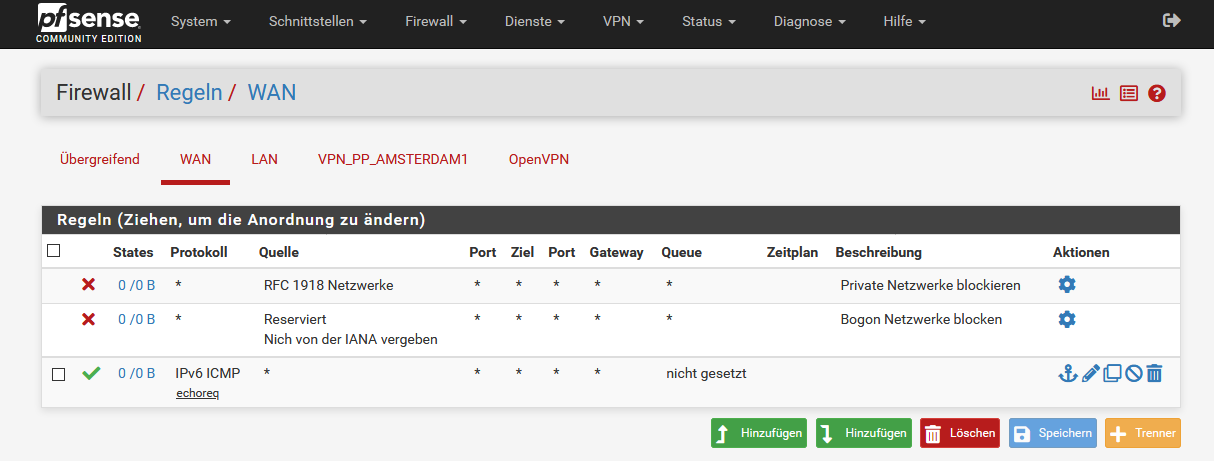

Navigieren Sie zu Firewall → Regeln → WAN und erstellen Sie für eine IPv6 Verbindung eine ICMP-Regel mit folgenden Optionen:

- Aktion:

Erlauben - Schnittstelle:

WAN - Adressfamilie:

IPv6 - Protokoll:

ICMP - ICMP Untertypen:

Echo request - Quelle:

alle - Ziel:

alle

Klicken Sie auf den Speichern Button.

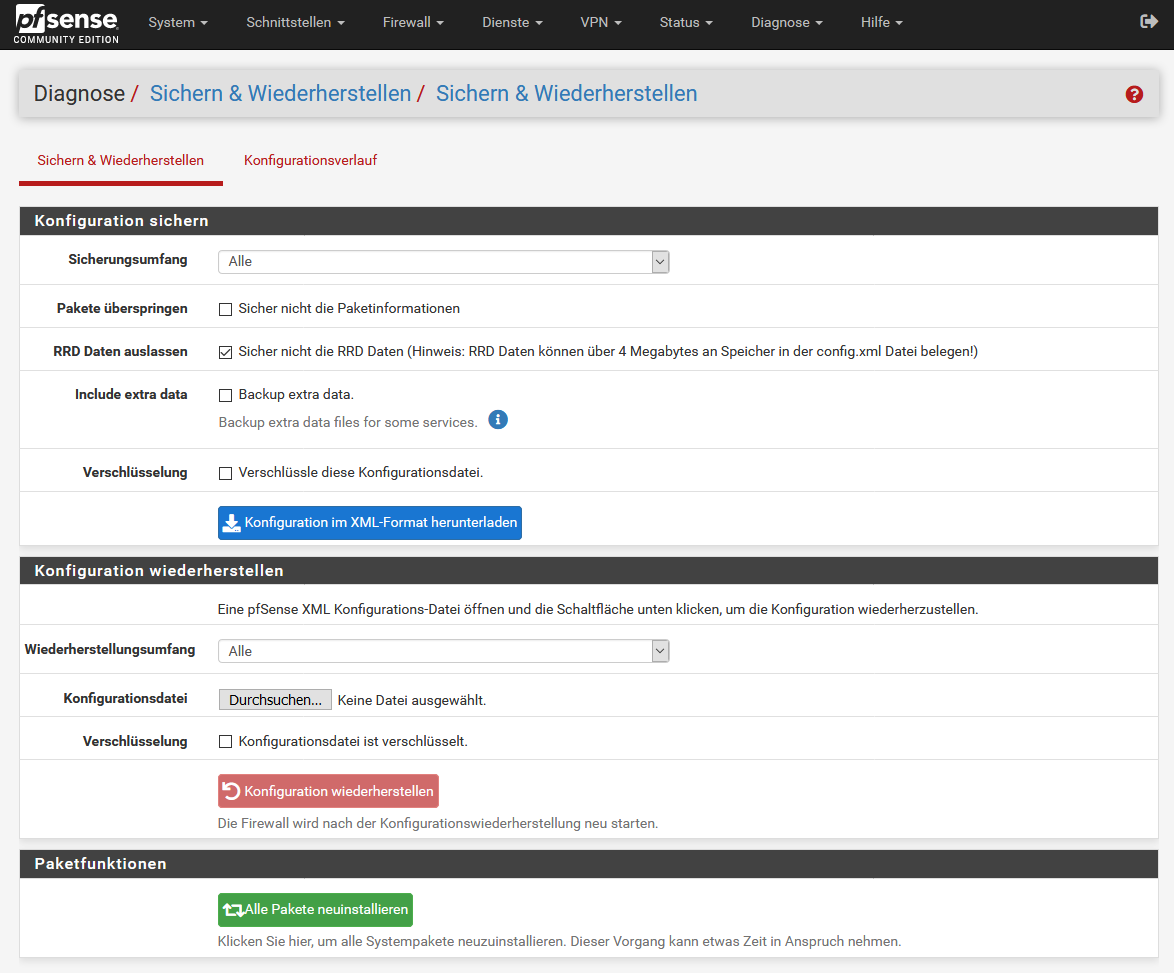

Sichern & Wiederherstellen

Navigieren Sie per Menü zu Diagnose → Sichern & Wiederherstellen und erstellen eine Sicherung von der aktuellen Konfiguration mit Konfiguration im XML-Format herunterladen. Wenn Sie später keine OpenVPN Konfiguration mehr haben möchten, können Sie diese mit Konfiguration wiederherstellen wieder entfernen.

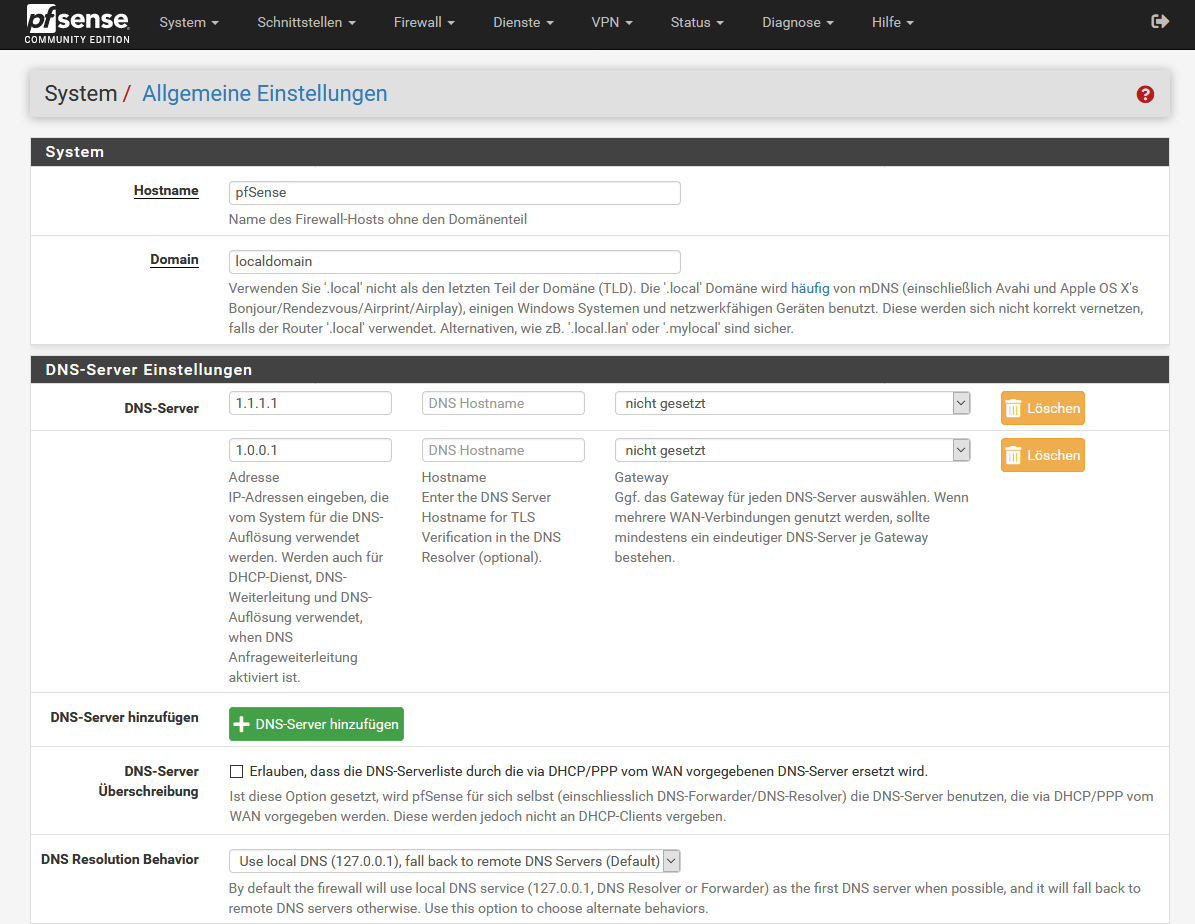

DNS-Leak Schutz einrichten

Wenn Sie das Internet auch ohne VPN nutzen möchten, müssen Sie öffentliche DNS-Server verwenden, zum Beispiel die von Cloudflare, Google oder Server Ihrer Wahl vom OpenNIC-Projekt.

Wenn eine VPN-Verbindung besteht, werden DNS-Anfragen anonymisiert über den VPN-Tunnel gesendet.

Gehen Sie zum Menü System → Allgemeine Einstellungen und tragen Sie mindestens zwei DNS-Server Ihrer Wahl ein. In diesem Beispiel nehmen wir die DNS-Server 1.1.1.1 und 1.0.0.1.

Um auch für IPv6 DNS-Server zu konfigurieren, klicken Sie auf den Button + DNS-Server hinzufügen und tragen z.B. die DNS-Server 2606:4700:4700::1111 und 2606:4700:4700::1001 ein.

Deaktivieren Sie die Option DNS-Server Überschreibung, falls noch nicht geschehen. Die restlichen Einstellungen können Sie belassen, wie sie sind.

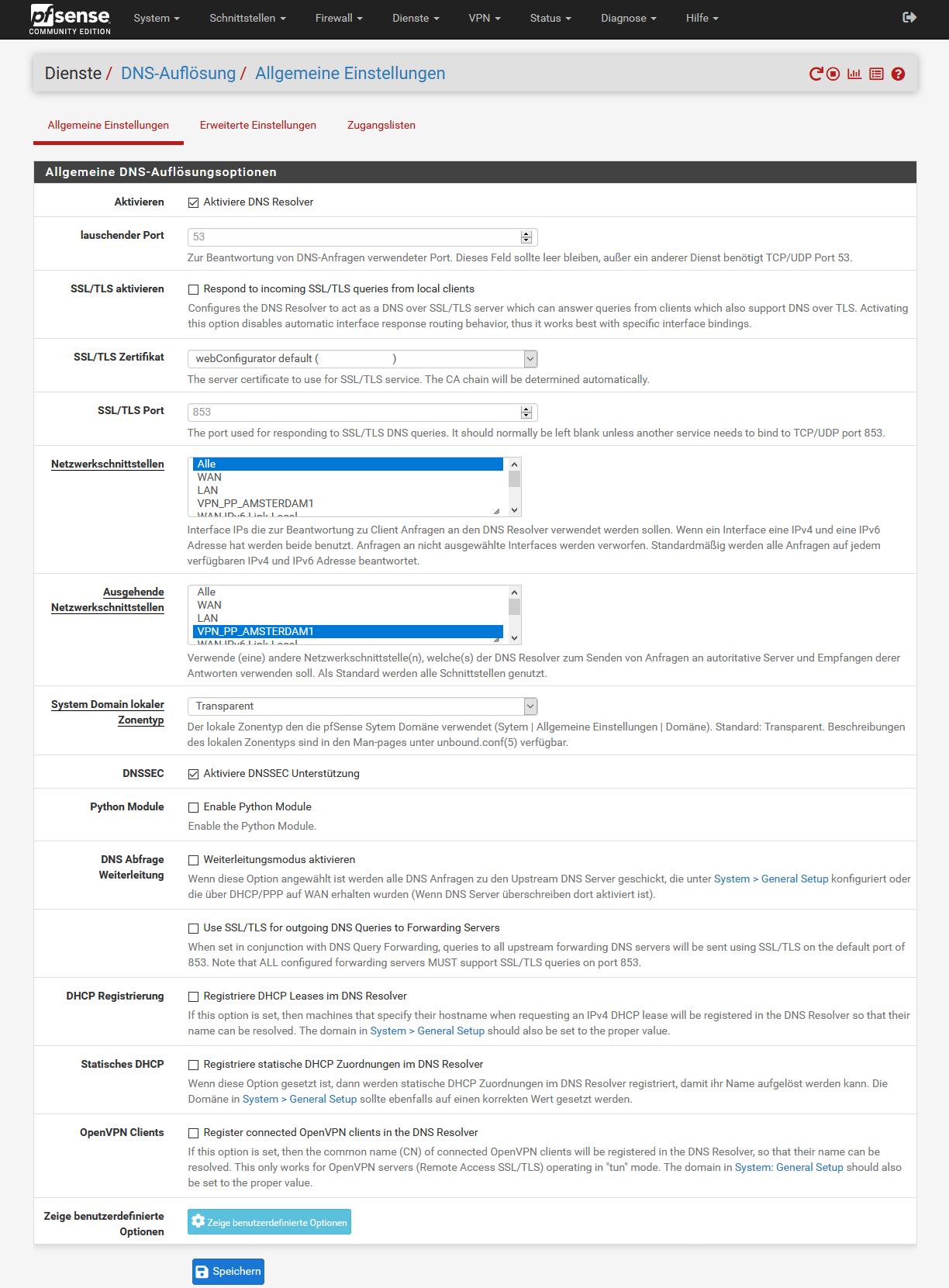

Gehen Sie per Menü zu Dienste → DNS-Auflösung und wählen unter Ausgehende Netzwerkschnittstellen

Konfigurieren Sie folgende Option:

- DNSSEC:

Aktiviere DNSSEC Unterstützung

Hinweis: Mit den Standardeinstellungen werden DNS-Anfragen direkt an den Internet Provider gesendet, deshalb ist es bei der ausgehenden Netzwerkschnittstelle wichtig, eine VPN-Schnittstelle für DNS-Anfragen anzugeben, um ein DNS-Leak zu verhindern.

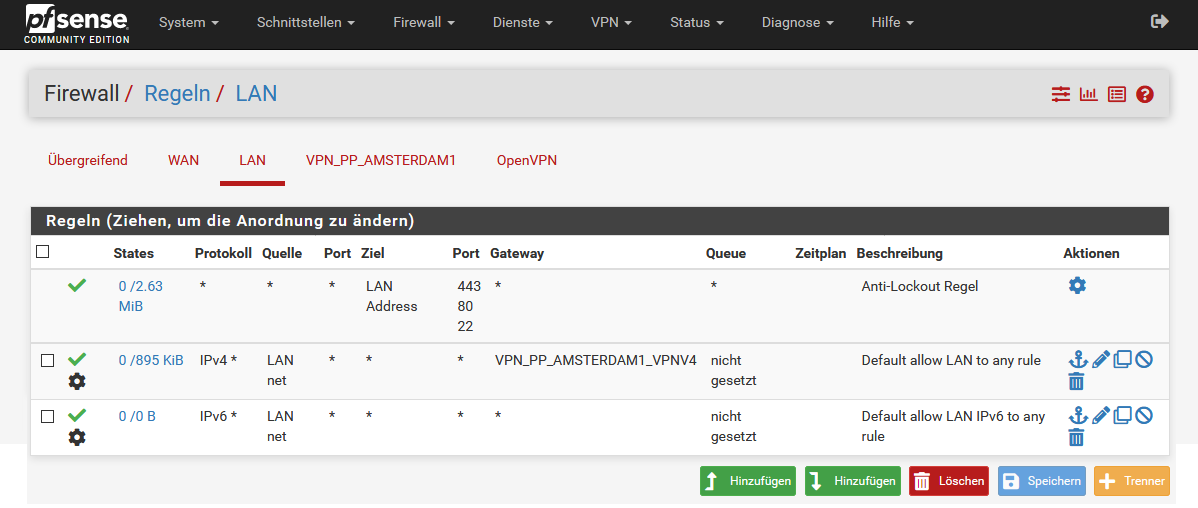

Kill-Switch einrichten

Achtung: Dieser Schritt aktiviert den Firewall-Schutz („Leak Protection“ oder „Kill-Switch“). Wenn Sie die folgenden Schritte ausführen, funktioniert die Internetverbindung nur wenn ein VPN-Tunnel besteht.

Navigieren Sie zu Firewall → Regeln → LAN und deaktivieren Sie die Regel für das IPv6-Protokoll (falls die Nutzung von IPv6 nicht gewünscht ist) und klicken Sie auf den Button Speichern.

Öffnen Sie anschließend die IPv4-Regel mit einem Klick auf das Stift-Symbol (Bearbeiten). Aktivieren Sie unten Erweiterte Optionen. Tragen Sie unter Markierung (Tag):

(Falls erforderlich, wiederholen Sie diesen Schritt für die IPv6-Regel. Ansonsten deaktivieren Sie die IPv6-Regel.)

Damit geht der Traffic nur über die ausgewählten Gateways raus.

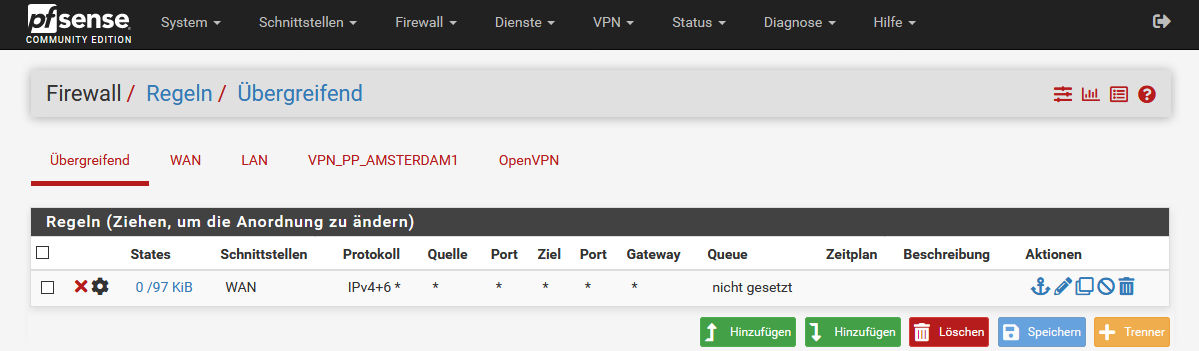

Nun wird eine übergreifende Regel benötigt, die alles blockiert, falls die OpenVPN-Verbindung offline ist.

Wechseln Sie zu Firewall → Regeln → Übergreifend und erstellen Sie unten eine Blockregel mit folgenden Einstellungen:

- Aktion:

Blockieren - Schnittstelle:

WAN - Richtung:

alle - Adressfamilie:

IPv4+IPv6 - Protokoll:

alle - Quelle:

alle - Ziel:

alle - Markiert:

NO_WAN_EGRESS

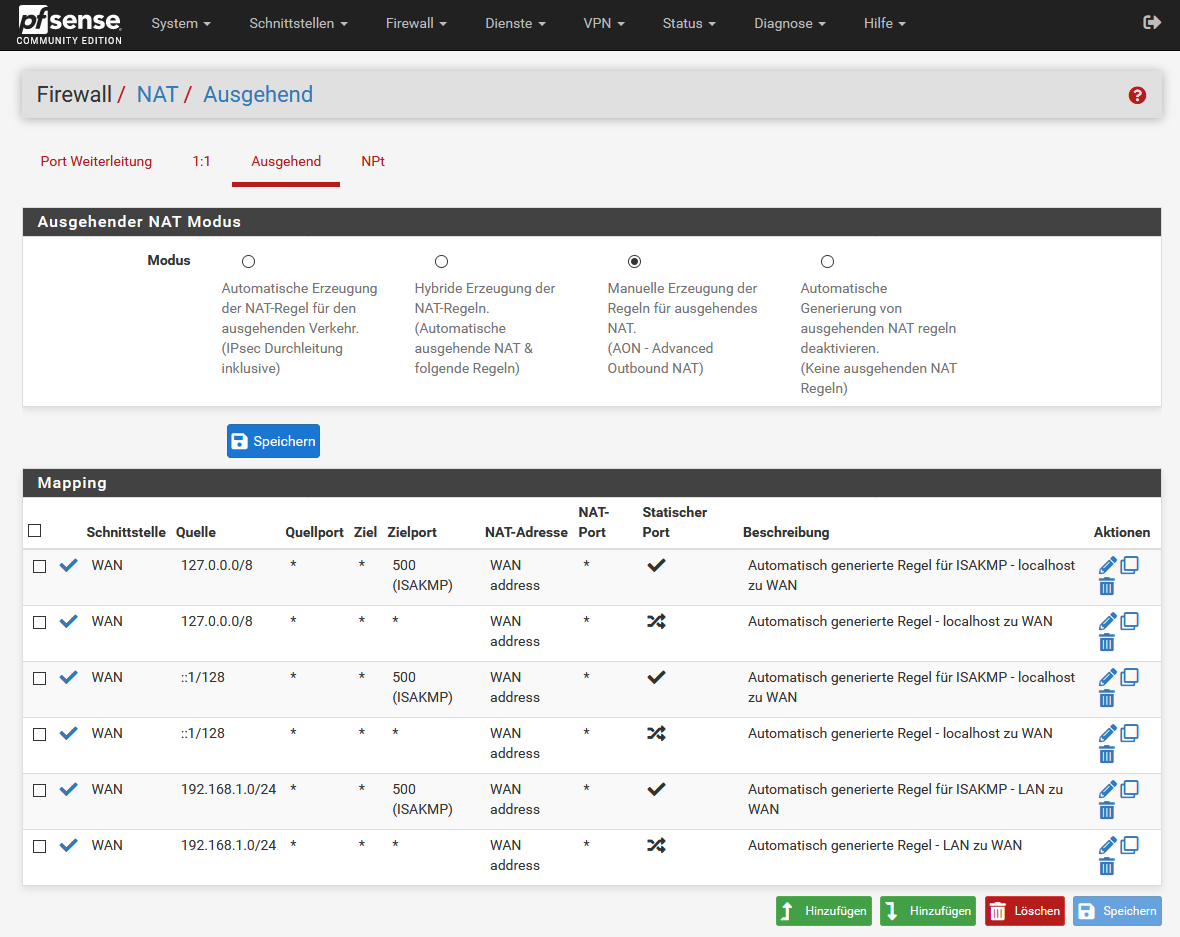

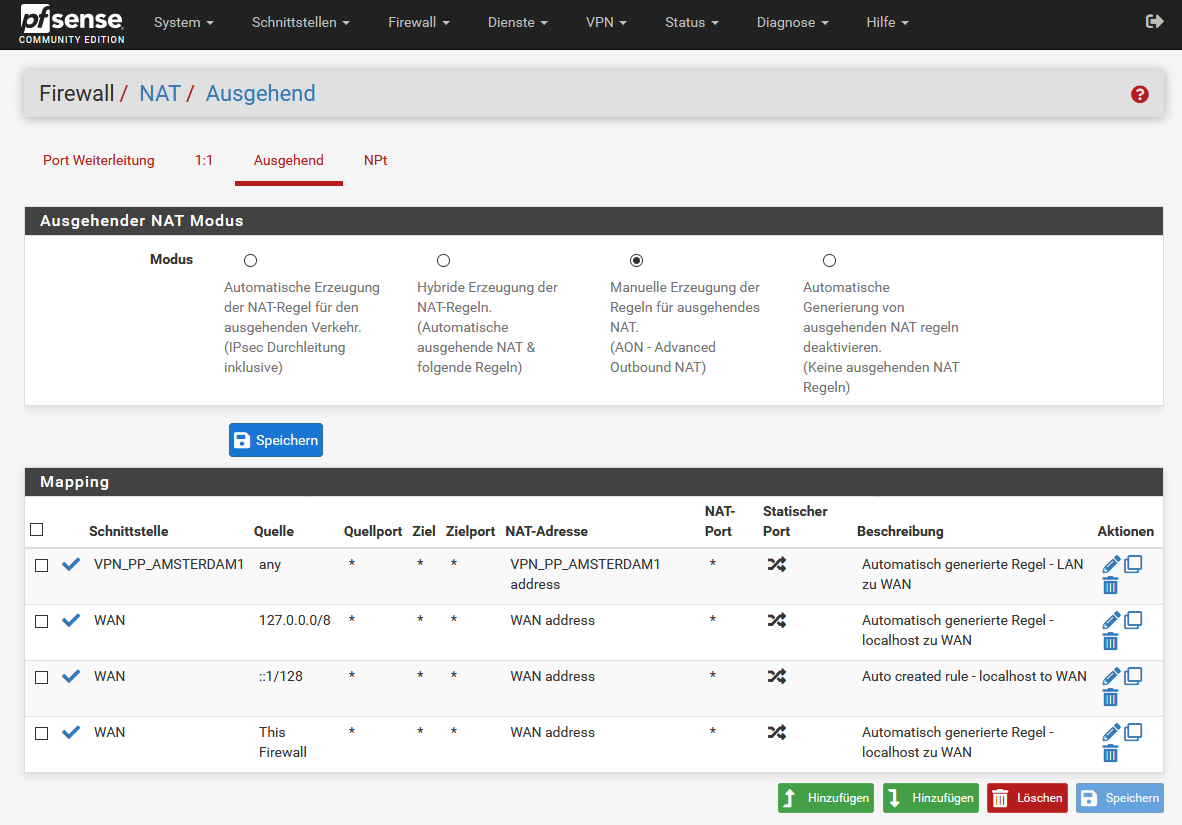

Gehen Sie zum Menü Firewall → NAT → Ausgehend und wählen Sie die Option Manuelle Erzeugung der Regeln für ausgehendes NAT und klicken Sie auf Speichern.

Anschließend generiert pfSense ausgehende NAT-Regeln, wie im Bild links gezeigt. Entfernen Sie alle, außer drei NAT-Regeln:

- 127.0.0.0/8 ... Automatisch generierte Regel – localhost zu WAN

- ::1/128 ... Automatisch generierte Regel – localhost zu WAN

- 192.168.1.0/24 ... Automatisch generierte Regel – LAN zu WAN

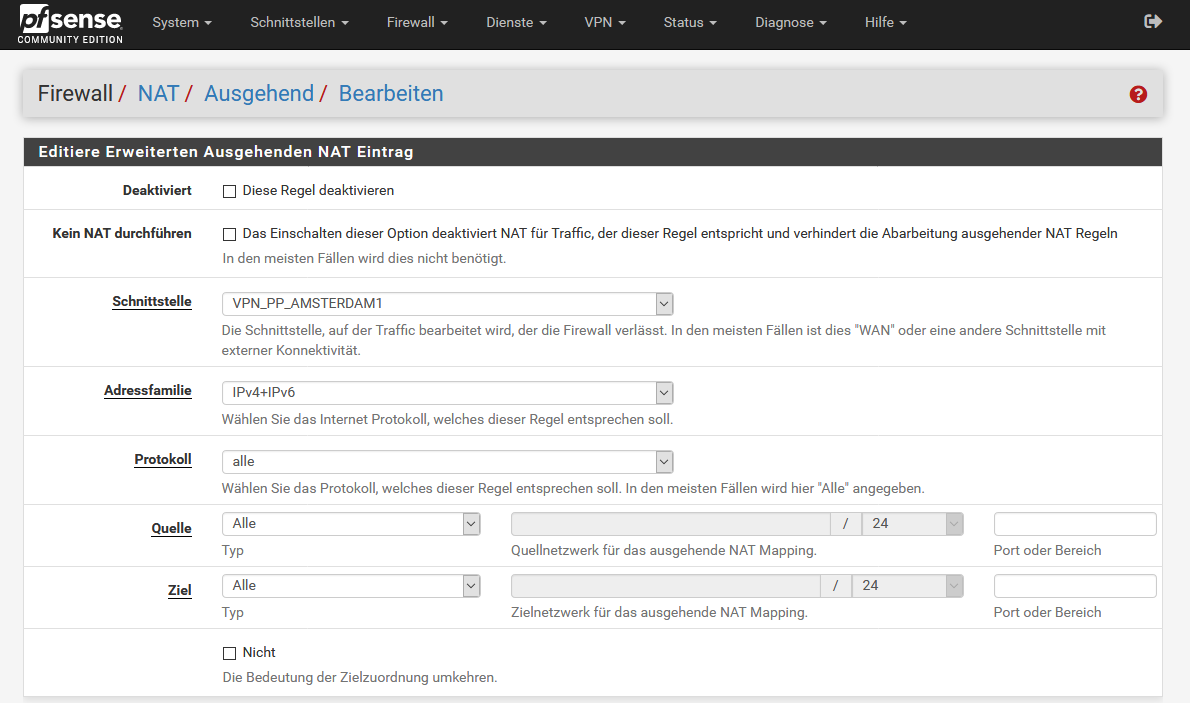

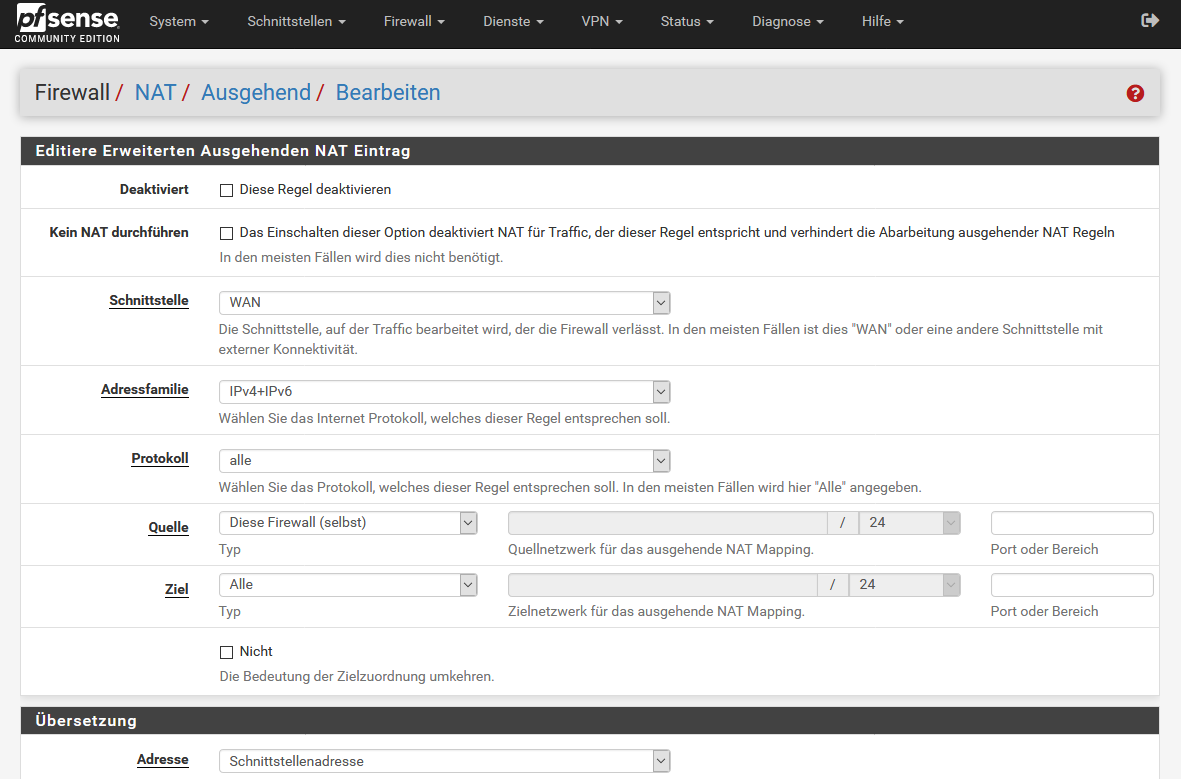

Öffnen Sie die LAN zu WAN-Regel (192.168.1.0/24) über das Stift-Symbol (Zuordnung bearbeiten).

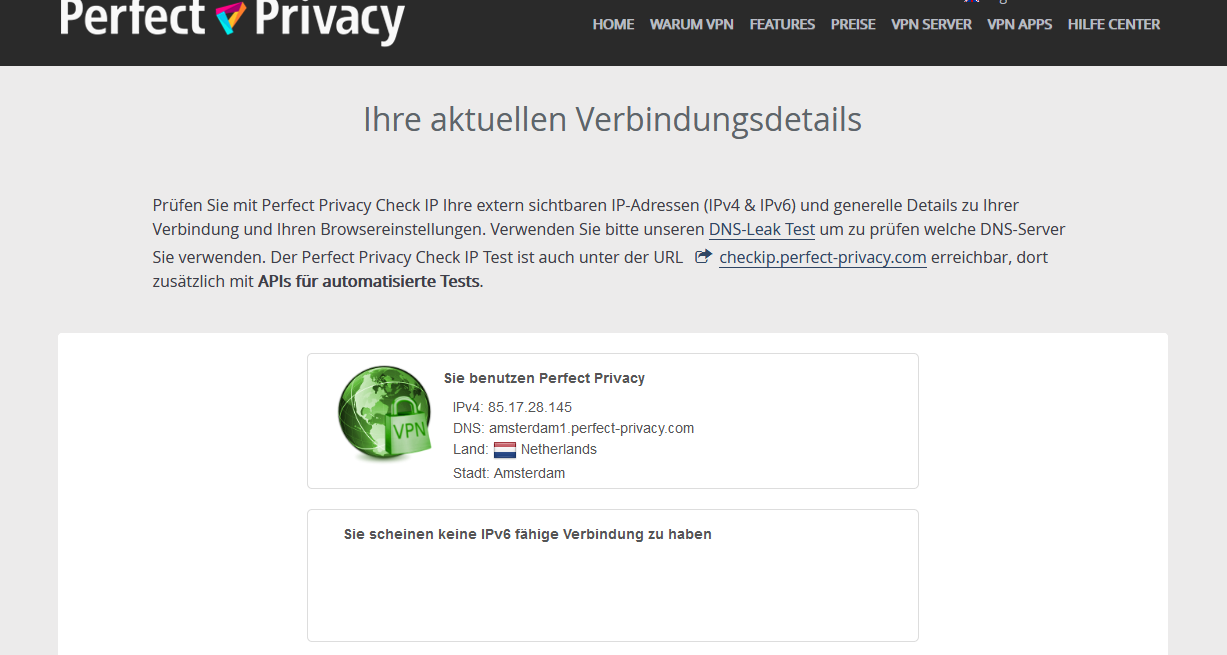

VPN-Verbindung prüfen

Sie können überprüfen, ob die VPN-Verbindung korrekt funktioniert, indem Sie auf ein beliebiges über den Router angebundenes Gerät unsere Check-IP-Seite aufrufen.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.