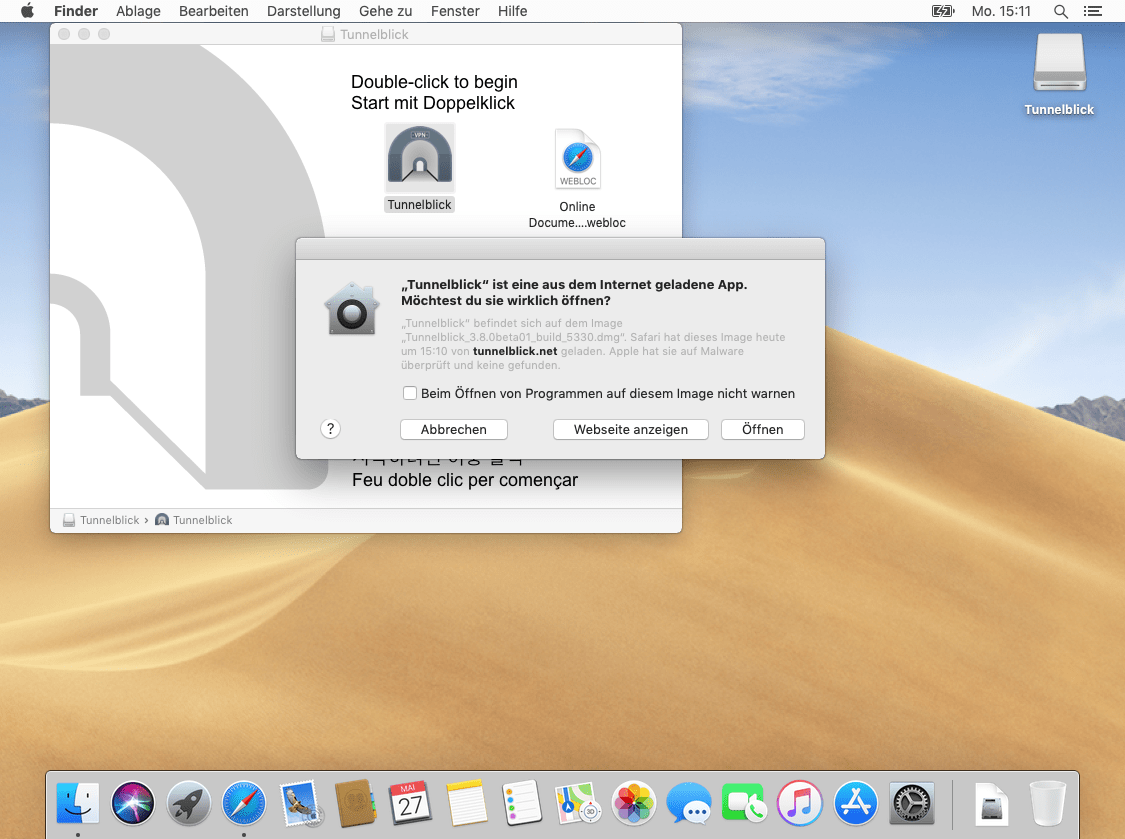

Tunnelblick herunterladen

Laden Sie zuerst Tunnelblick von der Tunnelblick-Webseite herunter

DownloadVPN-Profile herunterladen

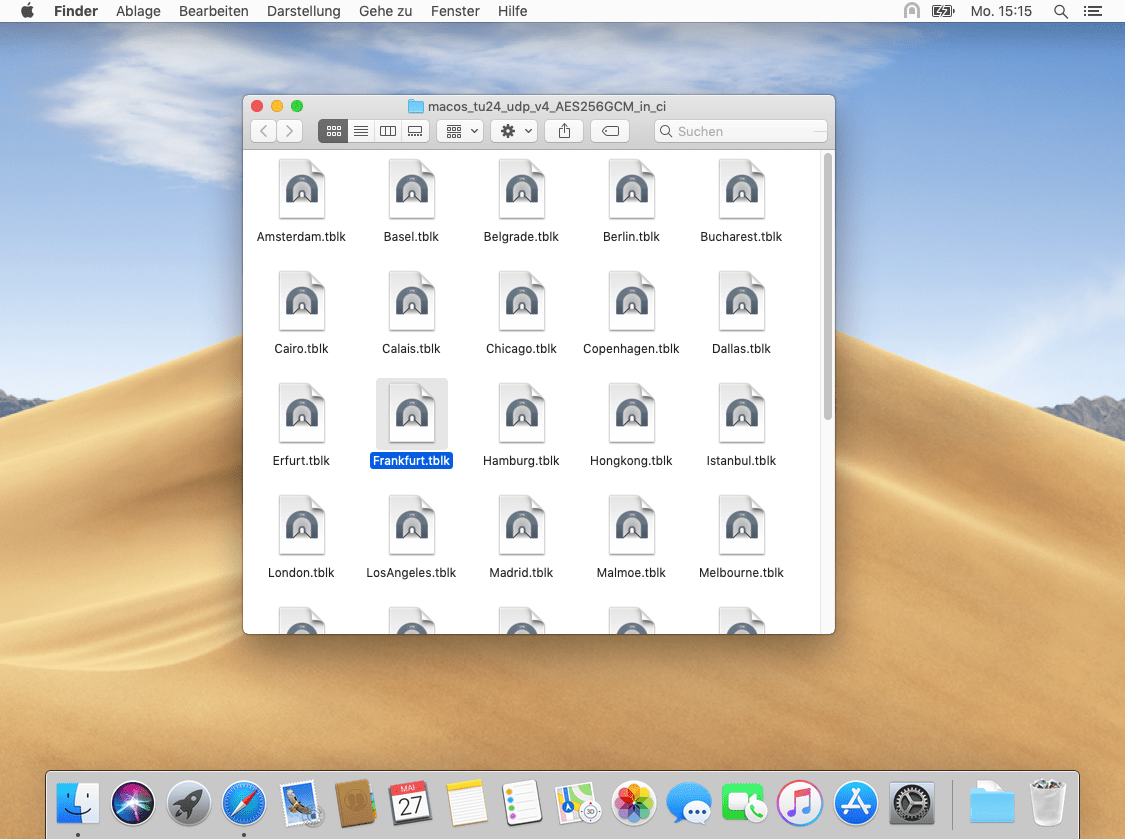

Laden Sie die Perfect-Privacy-Konfigurationen für Tunnelblick herunter. Entpacken Sie danach die ZIP-Datei (Safari erledigt dies automatisch).

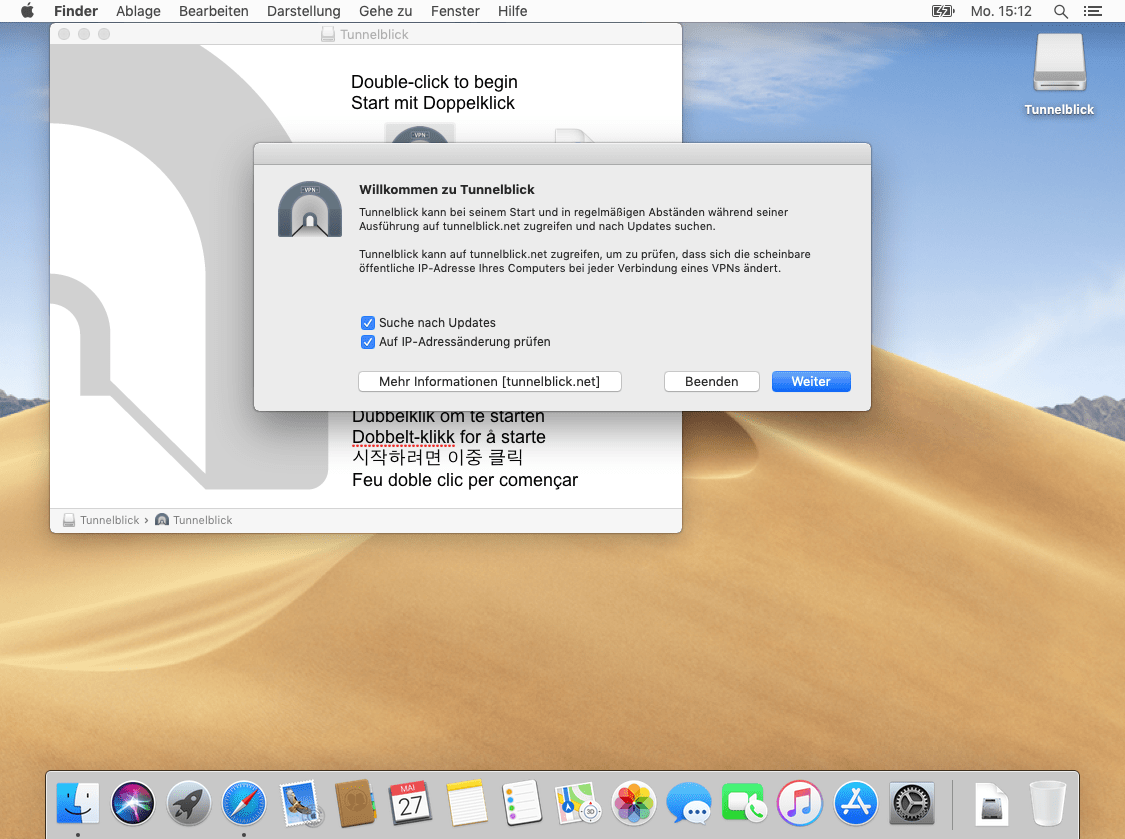

Download Alternative Downloads anschauenIm ersten Fenster mit der Überschrift Willkommen zu Tunnelblick sollten Sie bestätigen, dass Tunnelblick automatisch nach Programm-Updates sucht.

Ggf. können Sie auch die Überwachung der öffentlichen IP-Adresse eingeschaltet lassen. Beachten Sie, dass zur Überprüfung keine Perfect-Privacy-, sondern Tunnelblick-Server verwendet werden.

Nachdem Sie auf Weiter geklickt haben, müssen Sie nun mit Ihrem System-Passwort die Installation bestätigen.

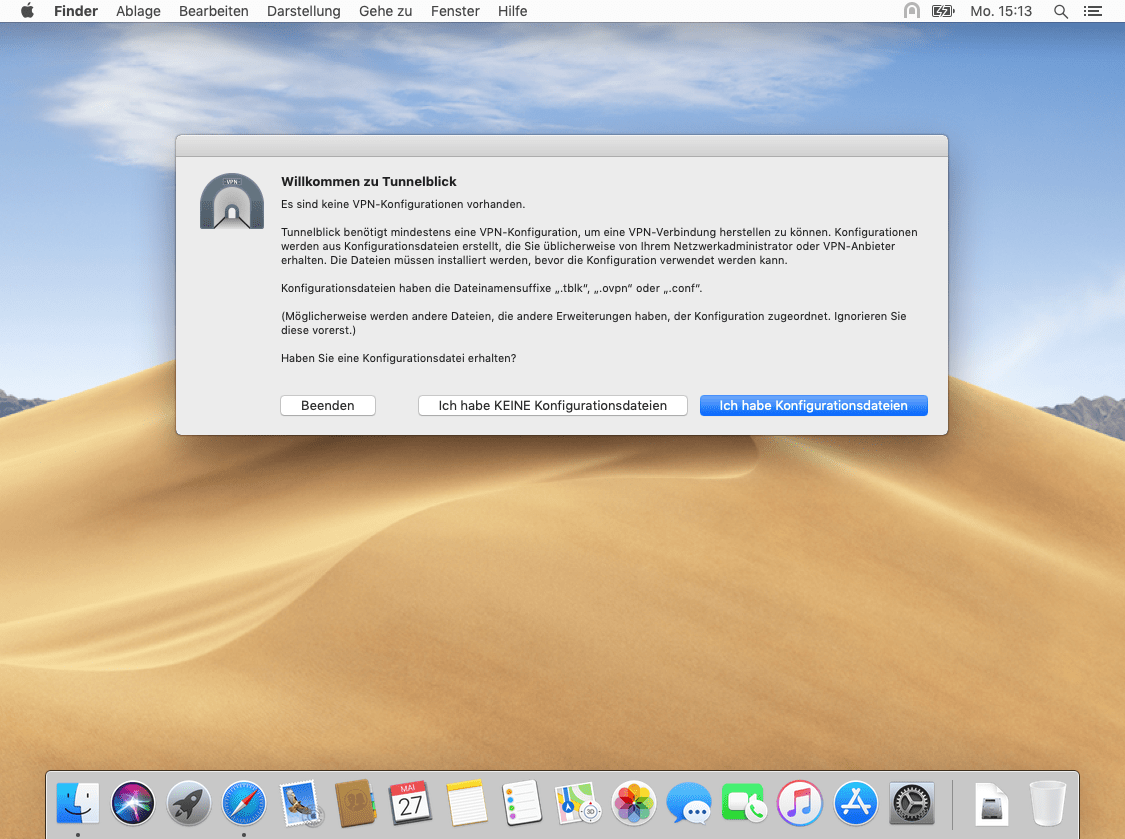

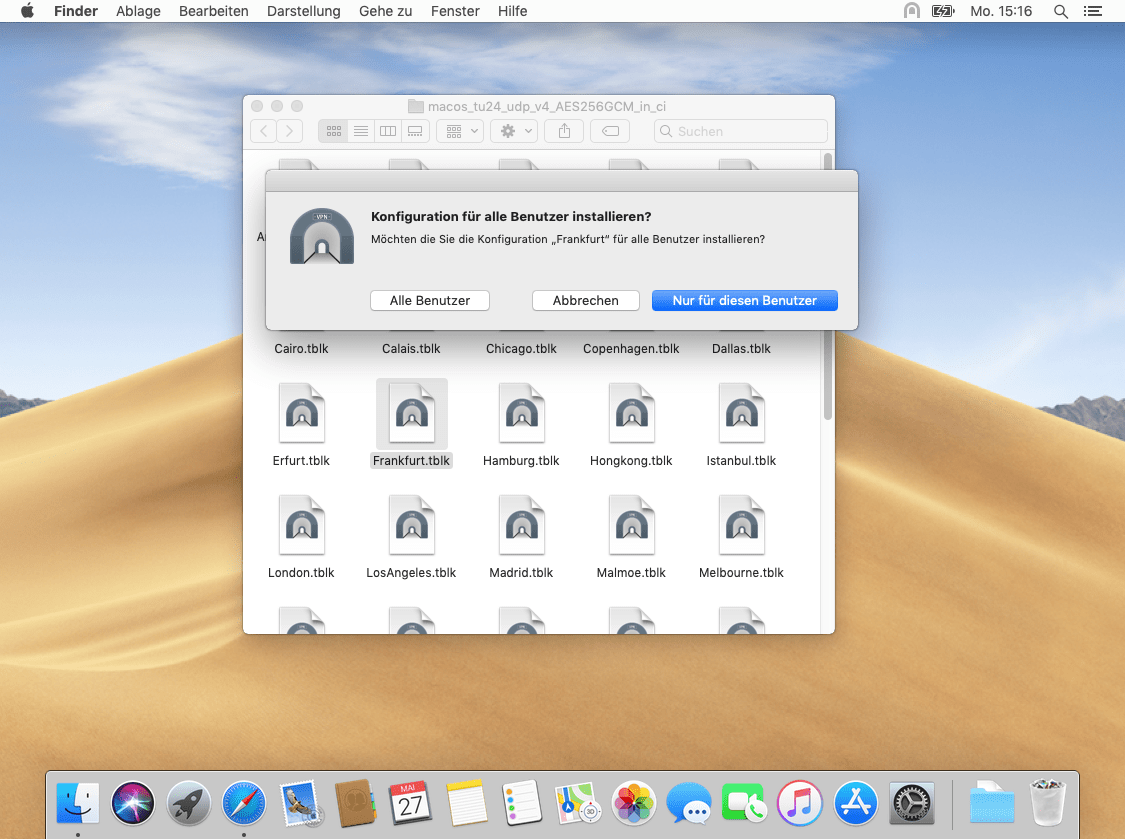

Erstes OpenVPN-Profil importieren

Öffnen Sie nun den Ordner mit den heruntergeladenen OpenVPN-Profilen.

Um es in Tunnelblick zu importieren, Doppelklicken Sie das gewünschte Profil.

Unser Tipp: Wählen Sie einen Standort, der geographisch möglichst nah gelegen ist, um die beste Geschwindigkeit zu erreichen.

IPv6 aktivieren (optional)

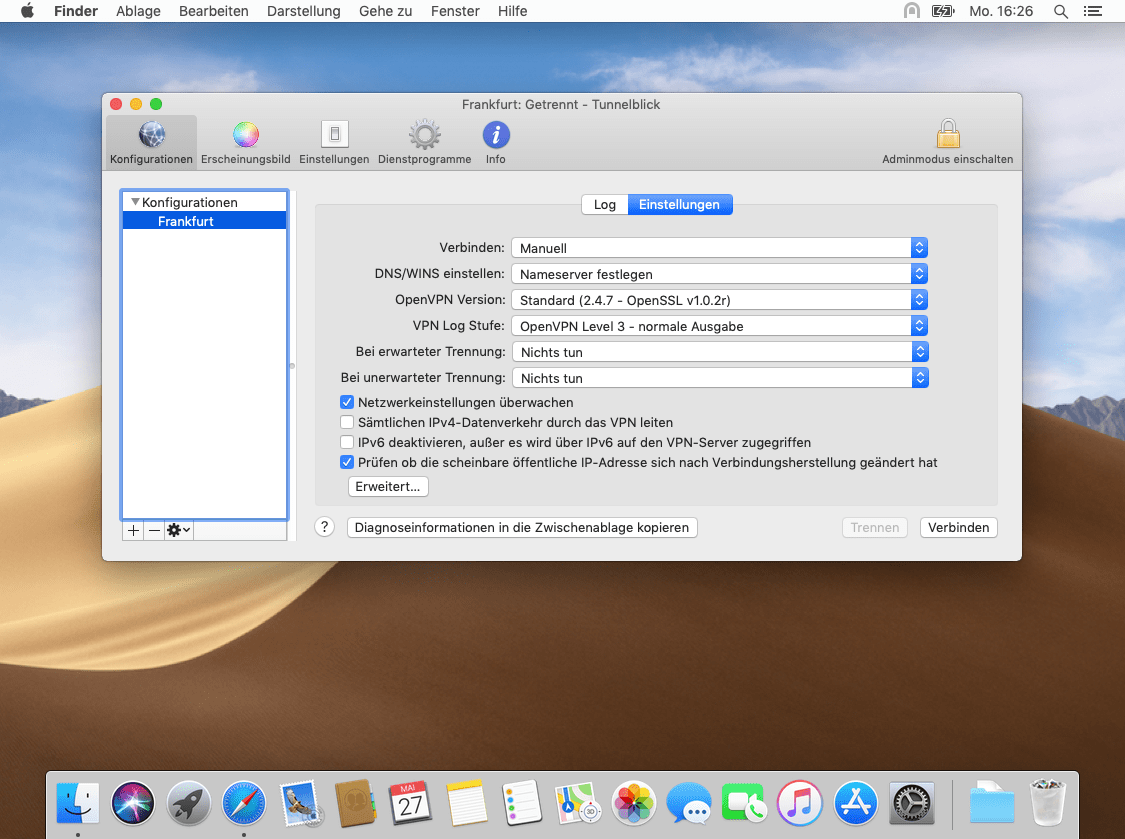

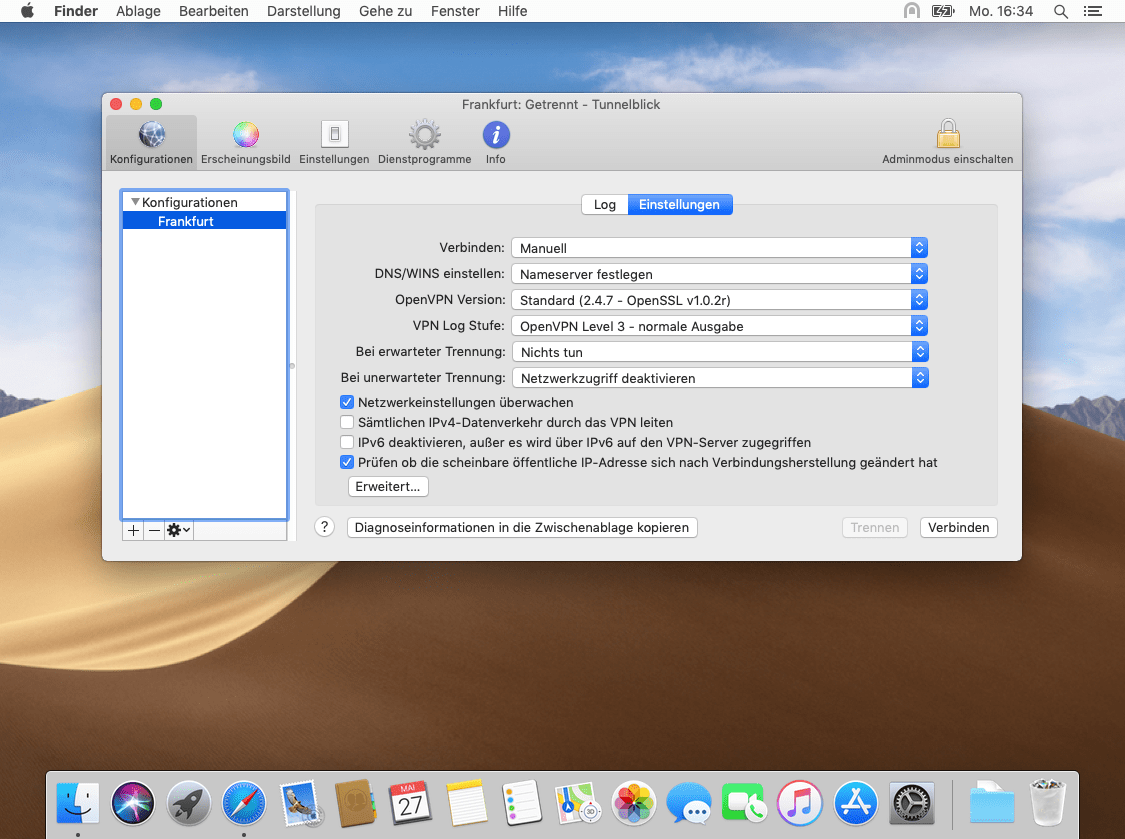

In der Standardeinstellung ist IPv6 für das VPN deaktiviert. Wenn Sie IPv6 nutzen möchten, öffnen Sie die Tunnelblick-Einstellungen.

Klicken Sie dafür auf das Tunnelblick-Symbol in der Symboleiste rechts oben und klicken Sie den Menüpunkt VPN-Details... an.

In diesem Fenster wählen Sie links das gerade importierte Profil aus, wechseln zum Tab Einstellungen und deaktivieren den Haken bei IPv6 deaktivieren, außer es wird über IPv6 auf den VPN-Server zugegriffen.

Mehrere Profile importieren (optional)

Es ist empfehlenswert, gleich mehrere VPN-Profile in Tunnelblick zu importieren, um bei Bedarf eine kleine Auswahl zu haben. Wiederholen Sie dafür die Schritte oben.

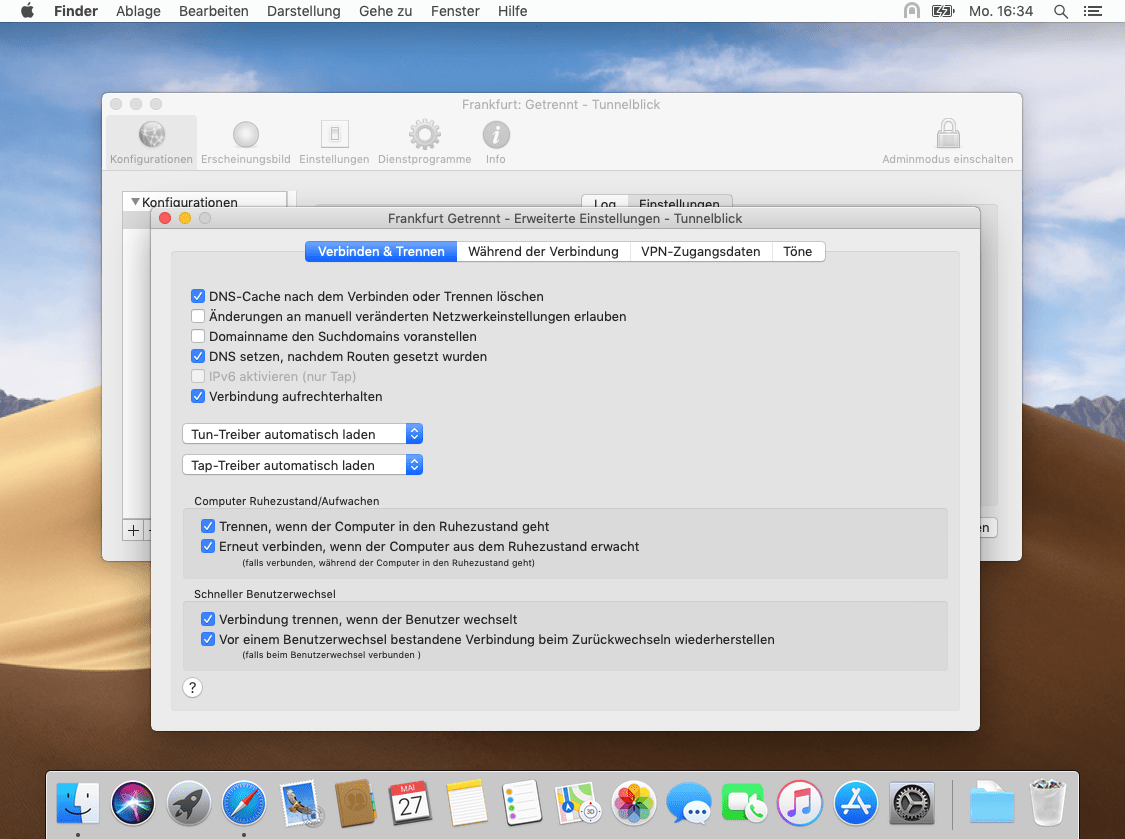

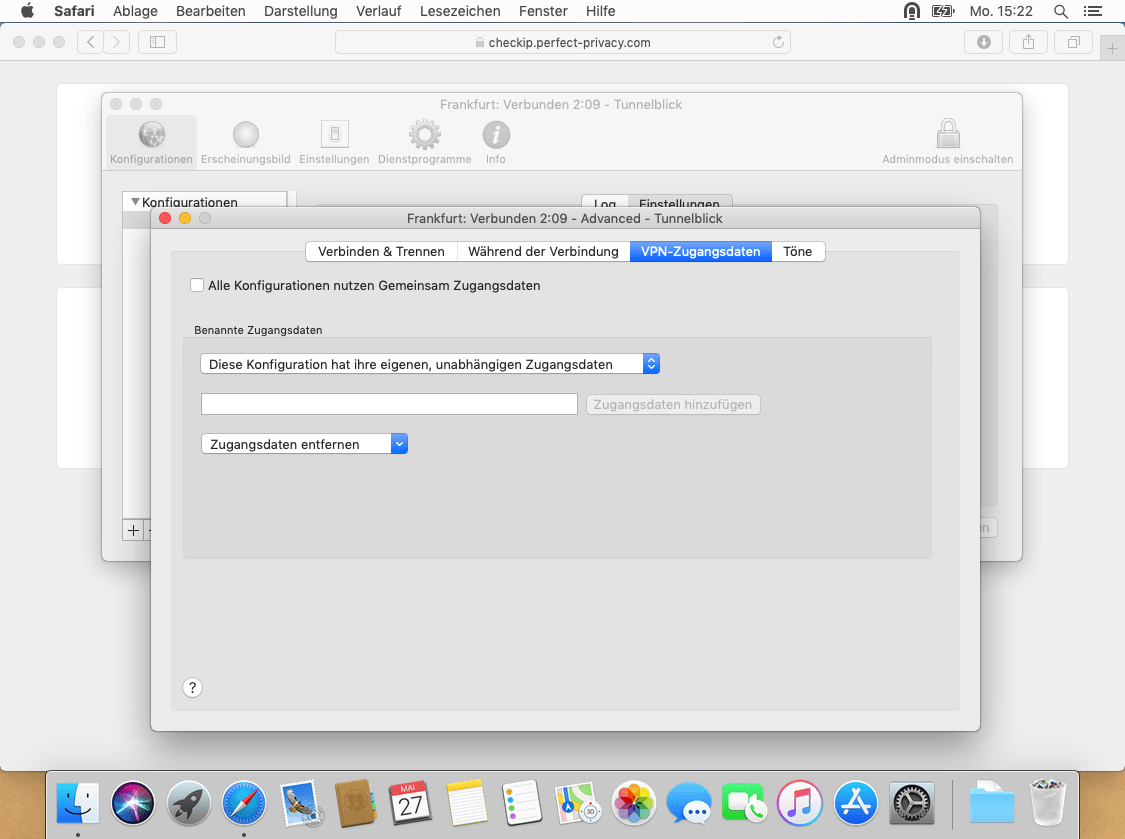

Sie können die gleichen Zugangsdaten für mehrere VPN-Profile verwenden. So brauchen Sie Ihre Zugangsdaten nur einmal eingeben. Klicken Sie dafür in den Profil-Einstellungen auf Erweitert... und wechseln Sie in den Tab VPN-Zugangsdaten.

Sollten Sie ausschließlich Perfect-Privacy-Konfigurationen in Tunnelblick verwenden, aktivieren Sie dort die Option Alle Konfigurationen nutzen Gemeinsam Zugangsdaten.

Sollten Sie stattdessen mehrere VPN-Konfigurationen mit unterschiedlichen Zugangsdaten verwenden, ist diese Option nicht geeignet. Erzeugen Sie stattdessen sogenannte Benannte Zugangsdaten. Geben Sie dafür in das Textfeld einen Namen ein (z. B. Perfect Privacy) und klicken Sie auf Zugangsdaten hinzufügen. Wählen Sie nun in der Liste darüber die Option Diese Konfiguration nutzt die Perfect Privacy Zugangsdaten.

Beim nächsten Aufbau der Verbindung werden Sie nach den gemeinsamen Zugangsdaten gefragt, die Sie am besten im Schlüsselbund speichern sollten.

VPN-Verbindung herstellen

Um die VPN-Verbindung herzustellen, klicken Sie rechts oben in der Symbolleiste auf das Tunnelblick-Icon. Wählen Sie im Menü das gewünschte VPN-Profil.

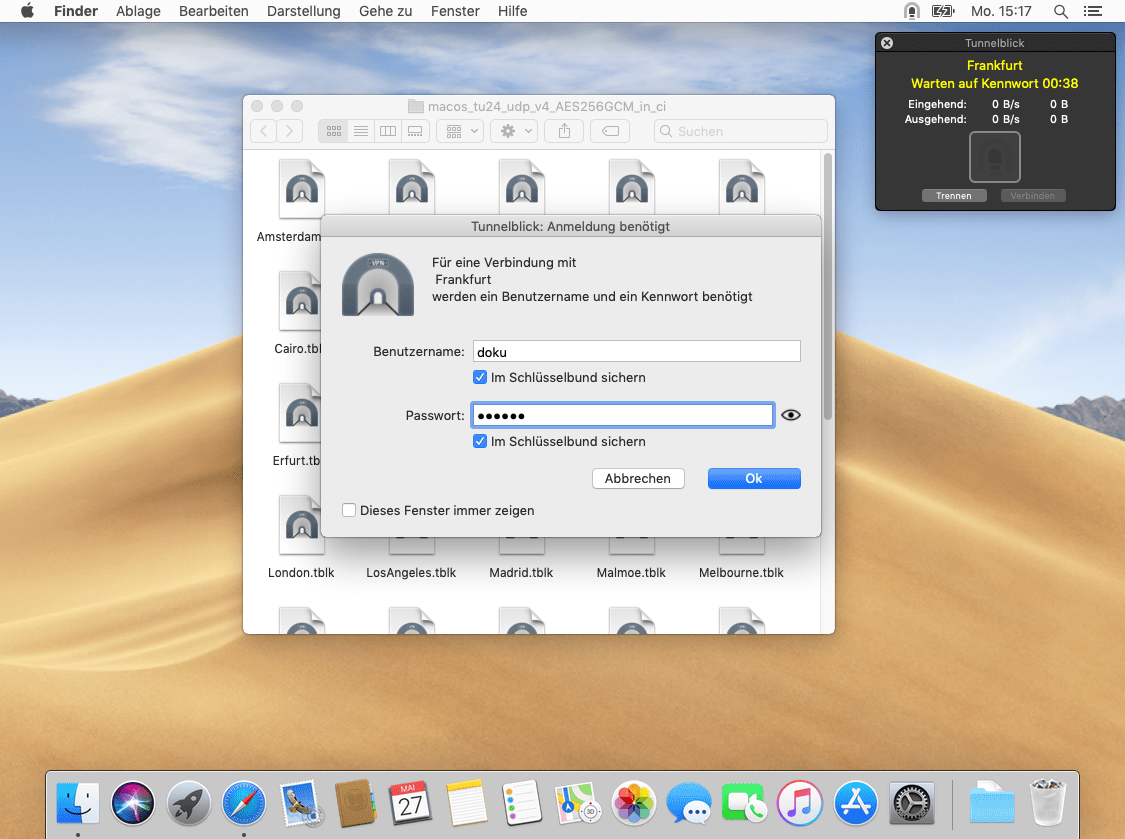

Nun werden Sie ggf. nach Ihren Zugangsdaten gefragt. Geben Sie Ihre Perfect-Privacy-Zugangsdaten ein und aktivieren Sie die Haken bei den beiden Optionen Im Schlüsselbund speichern, um in Zukunft die Zugangsdaten nicht erneut eingeben zu müssen. Bestätigen Sie mit Ok.

Nach wenigen Sekunden ist die VPN-Verbindung hergestellt. Sie erkennen dies an dem Tunnelblick-Symbol in der Symbolleiste.

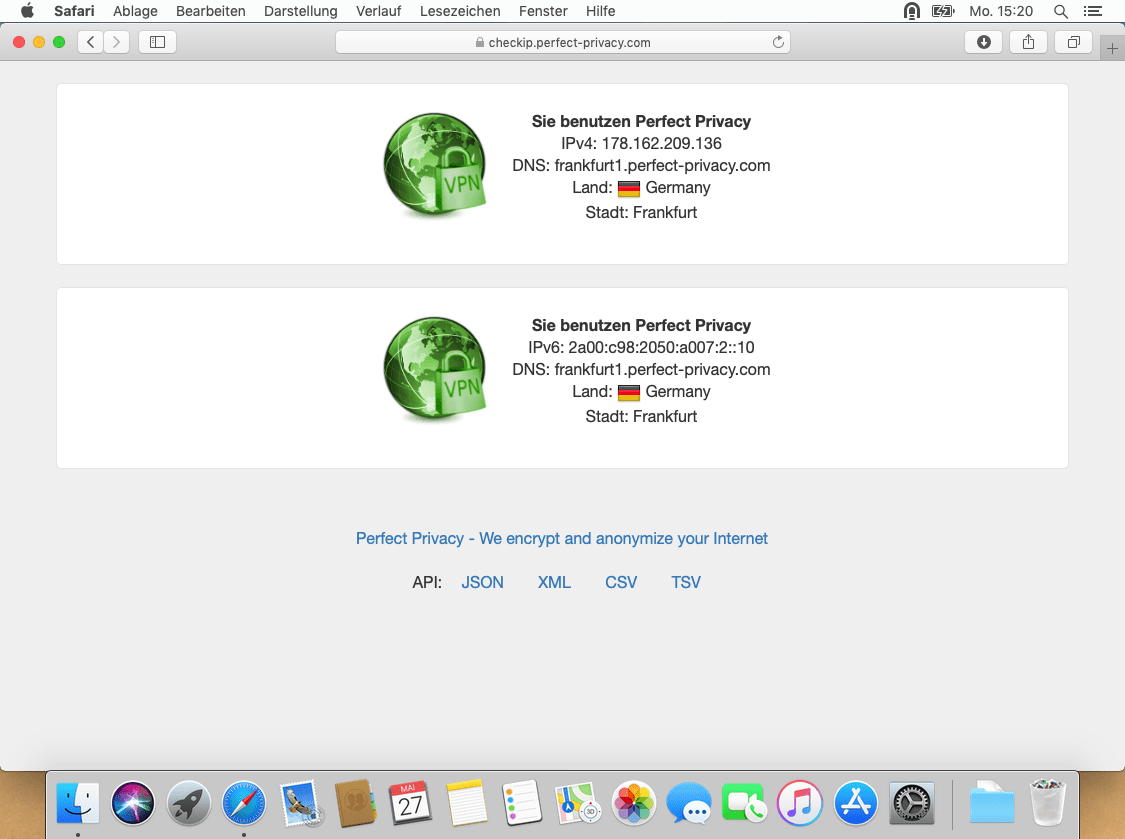

VPN-Verbindung prüfen

Sie können überprüfen, dass die VPN-Verbindung korrekt funktioniert, indem Sie unsere Check-IP-Seite aufrufen.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.