Herunterladen der OpenVPN Konfigurationen

Laden Sie das Archiv mit den Konfigurationsdateien herunter und entpacken es.

Download Alternative Downloads anschauenInstallation

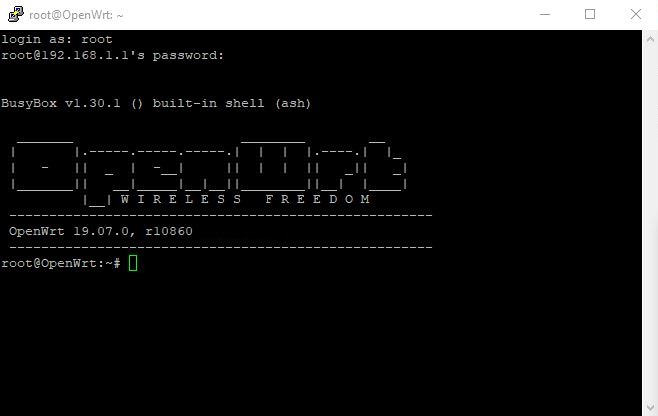

Laden Sie zuerst das oben verlinkte Archiv mit den OpenVPN-Konfigurationsdateien herunter und entpacken es. Öffnen Sie das Programm PuTTY oder ein anderes Terminal-Programm und melden Sie sich auf dem Router an. Führen Sie folgende Kommandos nacheinander aus: opkg update und opkg install openvpn-openssl luci-app-openvpn kmod-ipt-nat6

Optional: Script für IPv6 anlegen

Achtung: Wenn Sie vorhaben später mehrere OpenVPN Verbindungen zu nutzen, dann überspringen Sie diesen Schritt, da das Script bisher nur mit einem OpenVPN Client funktioniert.

Das Script dient später dazu eine IPv6-Präfix vom VPN-Server anzufordern.

cat << EOF > /etc/firewall.nat6

iptables-save -t nat \

| sed -e "/\s[DS]NAT\s/d" \

| ip6tables-restore -T nat

EOFKopieren Sie das obige Kommando zur Erstellung des Scripts und die folgenden Kommandos jeweils nacheinander und fügen sie im Terminal ein, veranlassen Sie dann jeweils die Ausführung des Kommandos mit der Enter-Taste.

uci -q delete firewall.nat6uci set firewall.nat6="include"

uci set firewall.nat6.path="/etc/firewall.nat6"

uci set firewall.nat6.reload="1"

uci commit firewall

service firewall restart

Konfiguration anpassen

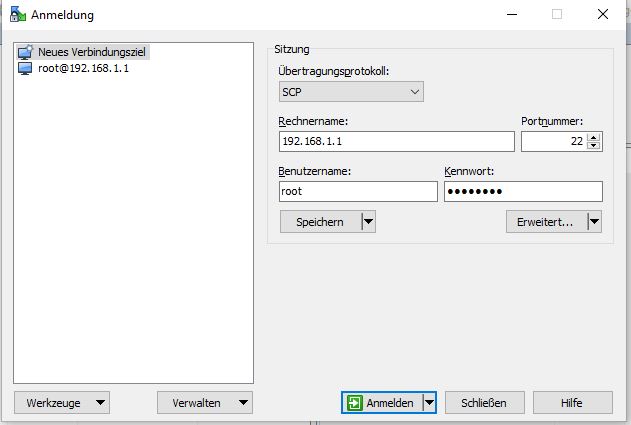

Erstellen Sie anschließend mit Hilfe von WinSCP (alternativ können diese Schritte natürlich auch im SSH-Terminal durchgeführt werden) im Verzeichnis /etc/openvpn/ des OpenWRT-Routers die Datei up.sh mit den folgenden Zeilen als Inhalt

#!/bin/sh

env | sed -n -e "

/^foreign_option_.*=dhcp-option.*DNS/s//nameserver/p

/^foreign_option_.*=dhcp-option.*DOMAIN/s//domain/p

" | sort -u > /tmp/resolv.conf.vpn

uci set dhcp.@dnsmasq[0].resolvfile="/tmp/resolv.conf.vpn"

/etc/init.d/dnsmasq restartund die Datei down.sh mit dem Inhalt

#!/bin/sh

uci set dhcp.@dnsmasq[0].resolvfile="/tmp/resolv.conf.auto"

/etc/init.d/dnsmasq restartÖffnen Sie die Eigenschaften von den Dateien up.sh und down.sh und setzen die Rechte auf 755.

Unter /var/log/openvpn.log können Sie später jederzeit das Log einsehen, falls irgendwelche Probleme bei einer OpenVPN Verbindung auftreten sollten.

DNS-Server konfigurieren

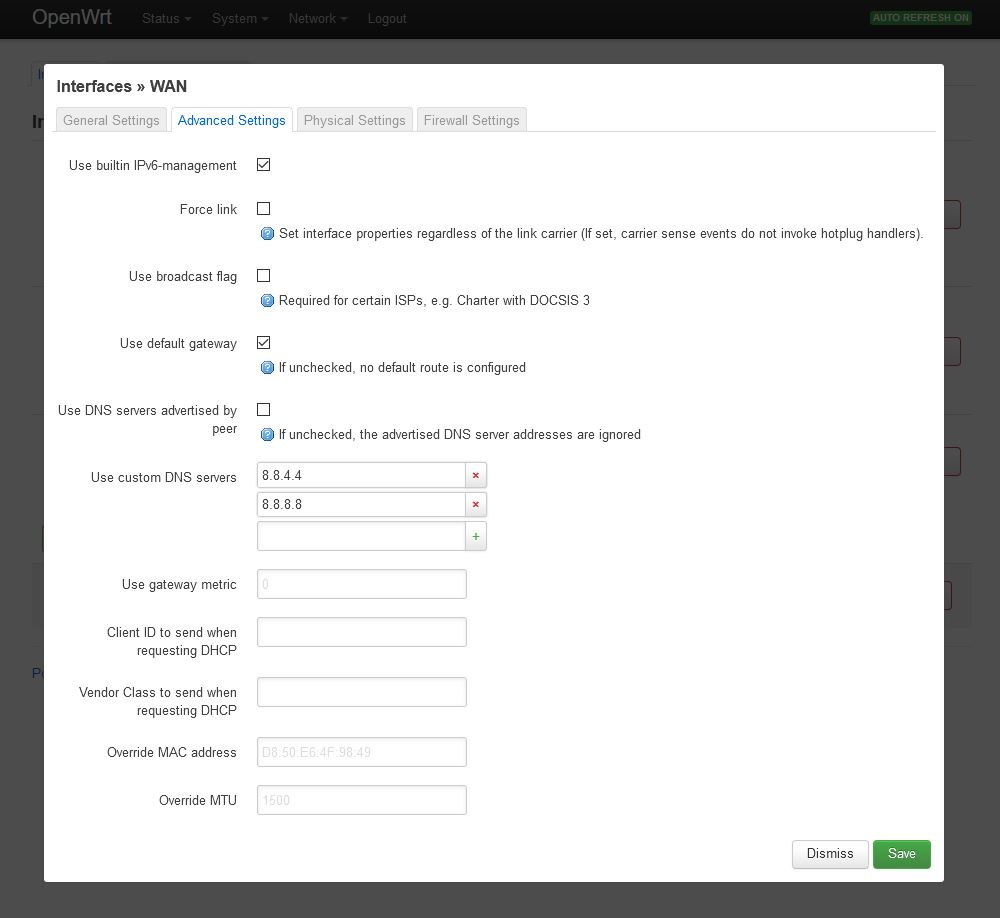

Loggen Sie sich auf ihrem OpenWRT-Router über einen Browser ein (192.168.1.1). Wechseln Sie zum Network=>Interfaces=>WAN=>Edit=>Advanced Settings Tab und deaktivieren Sie Use DNS servers advertised by peer. Tragen Sie unter Use custom DNS servers mindestens zwei öffentliche IPv4 DNS-Server (z.B. 8.8.8.8 und 8.8.4.4) ein und klicken Sie auf den Button Save.

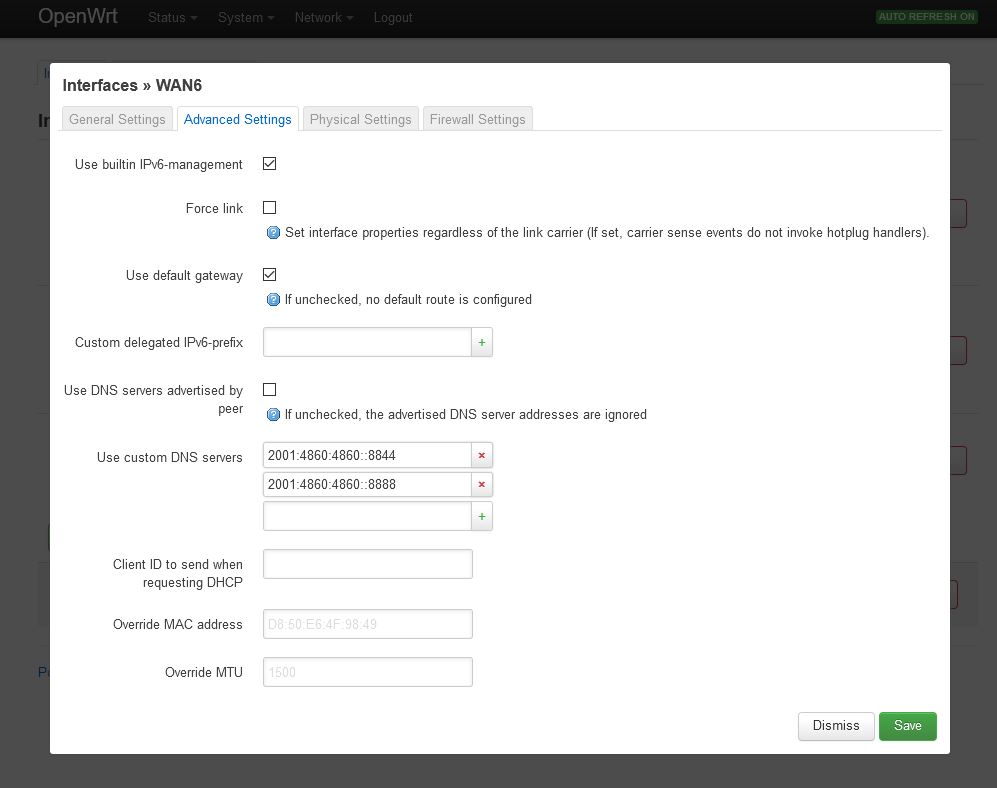

Machen Sie das gleiche im WAN6 Tab und tragen Sie auch dort mindestens zwei IPv6 DNS Server ein. Klicken Sie anschließend auf den Save und den Save & Apply Button. Sie können entweder die DNS-Server von Google benutzen (IPv4: 8.8.8.8 und 8.8.4.4 IPv6: 2001:4860:4860::8888 und 2001:4860:4860::8844) oder welche vom OpenNIC-Projekt.

Hinweis: Wenn Sie möchten, können Sie auch Perfect-Privacy-Nameserver einsetzen (zu finden auf der DNS-Server-Seite im Kunden-Bereich).

Beachten Sie aber, dass diese ohne VPN-Verbindung nur Perfect-Privacy-Domains auflösen, was bedeutet, dass der Internetzugang nur mit bestehender VPN-Verbindung funktioniert. Allerdings besteht kein DNS-Leak wenn man öffentliche DNS-Server benutzt, da DNS-Anfragen bei bestehender VPN-Verbindung immer anonymisiert über den verschlüsselten VPN-Tunnel gesendet werden, solange das VPN verbunden ist.

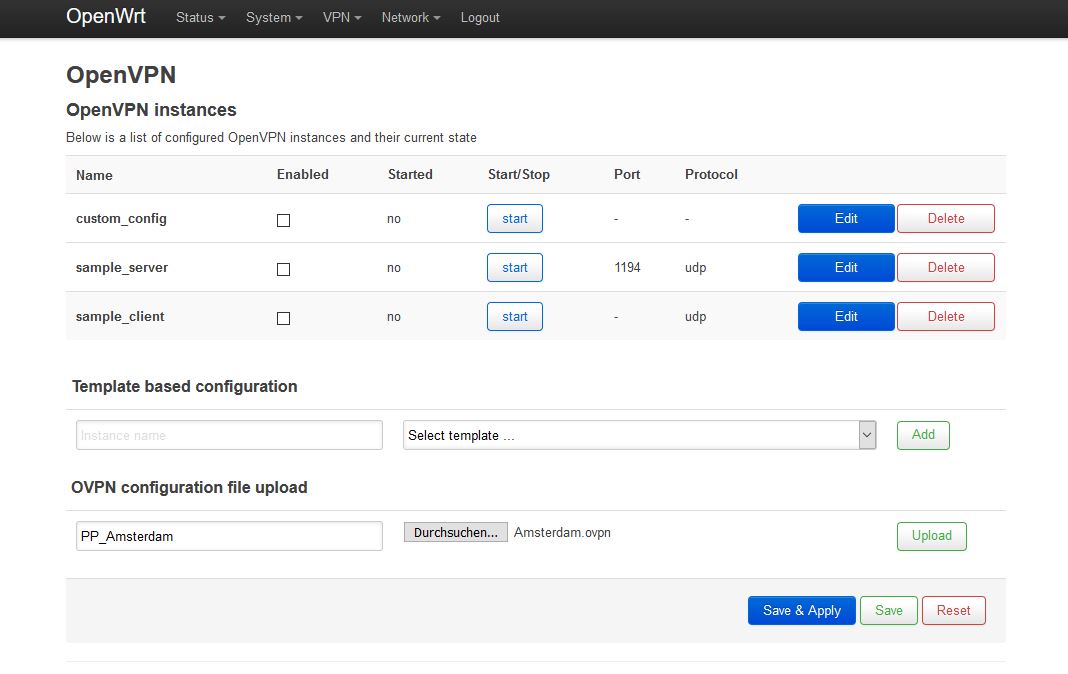

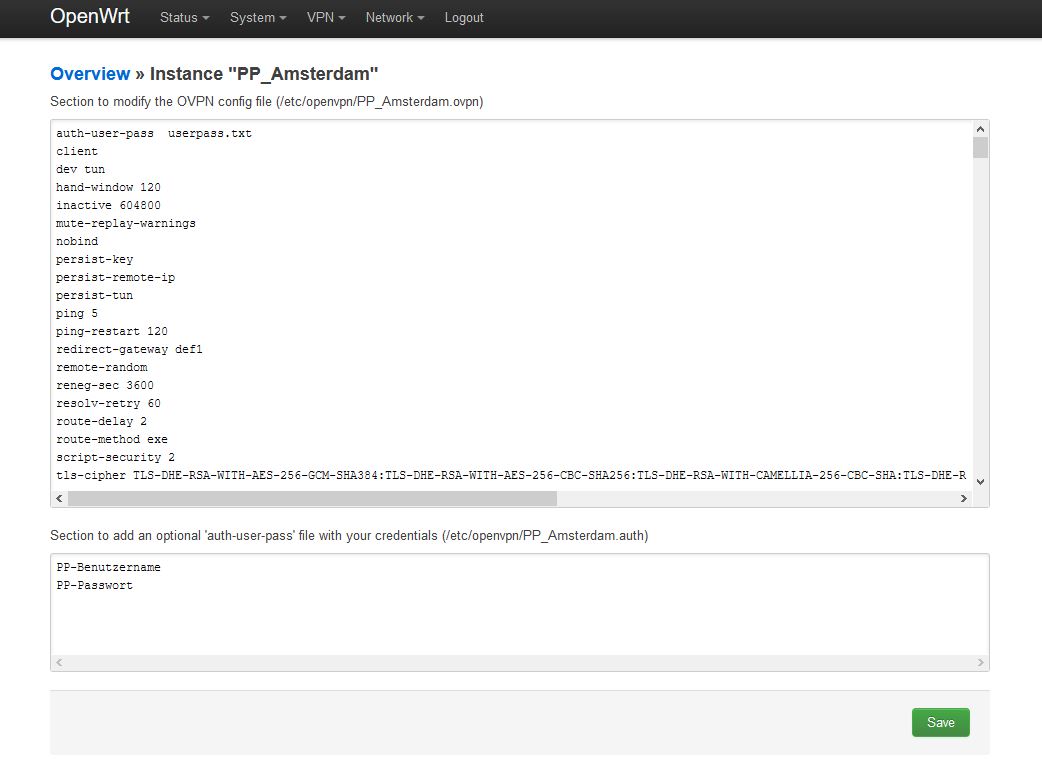

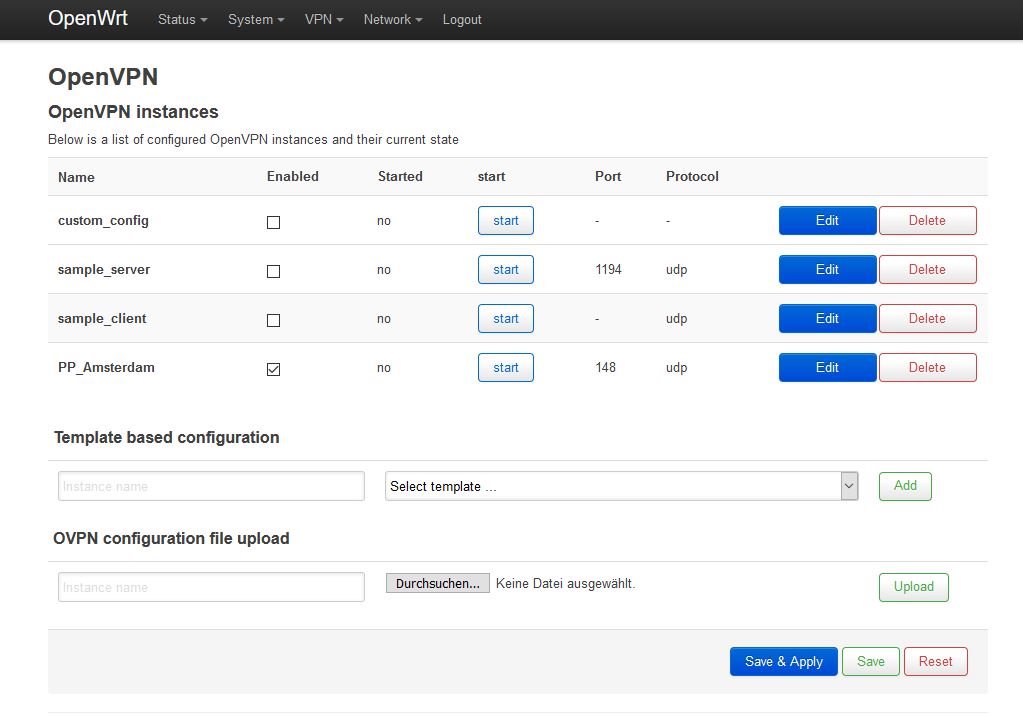

Öffnen Sie die neu angelegte Instanz PP_Amsterdam mit Klick auf Edit und ersetzen Sie in der ersten Zeile den Text "

Vergewissern Sie sich, dass die Formatierung mit dem Browser richtig übernommen wurde und dass alle remote Befehle untereinander stehen.

Fügen Sie im zweiten Feld den Perfect Privacy Nutzernamen und das zugehörige Passwort ein und speichern Sie anschließend mit Save ab.

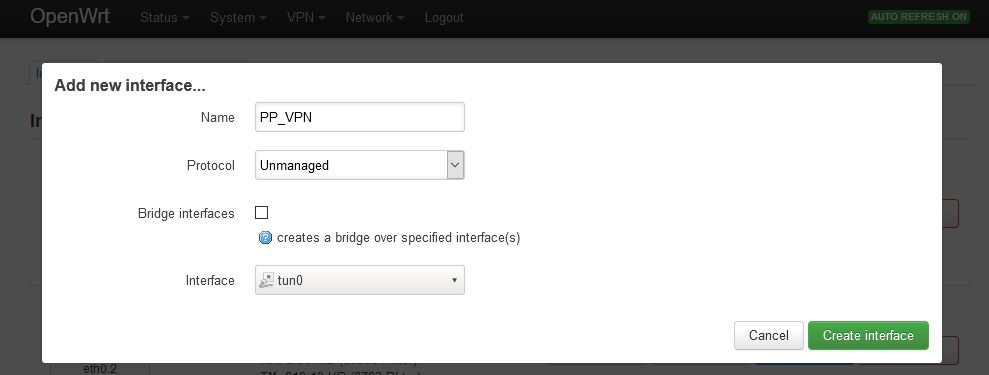

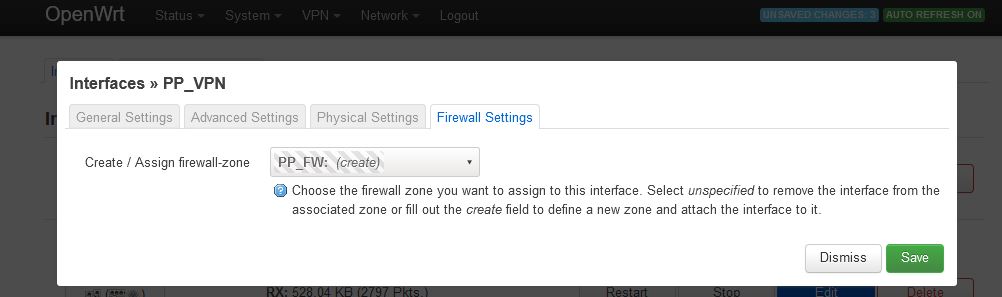

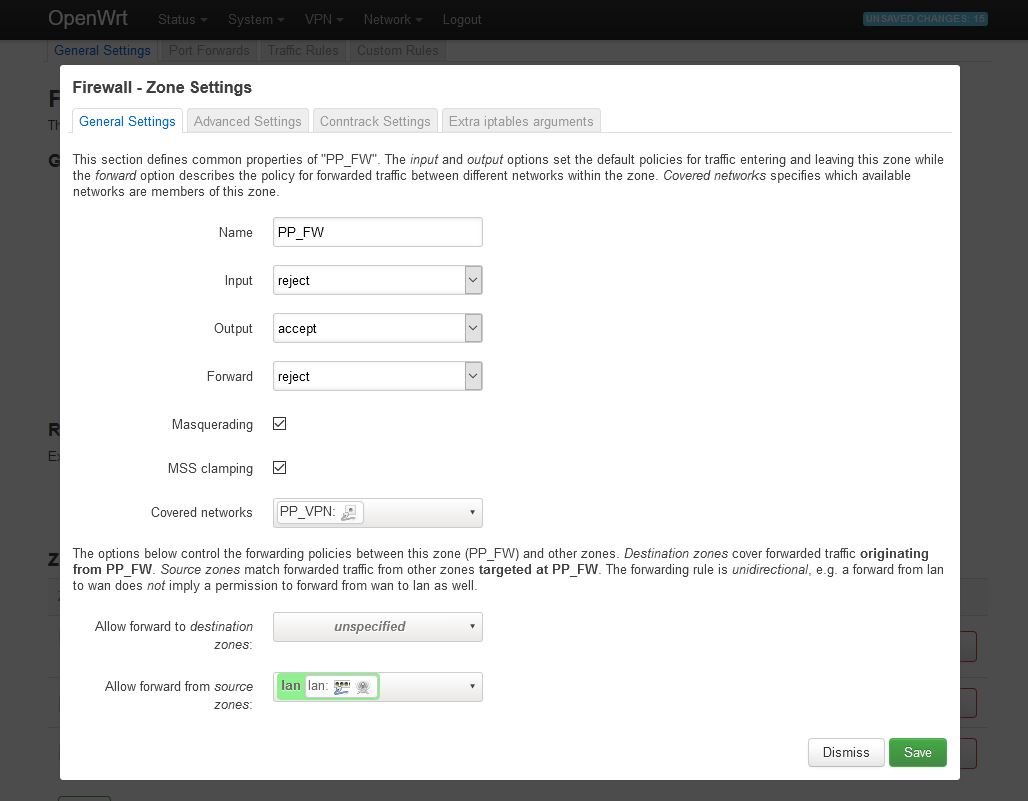

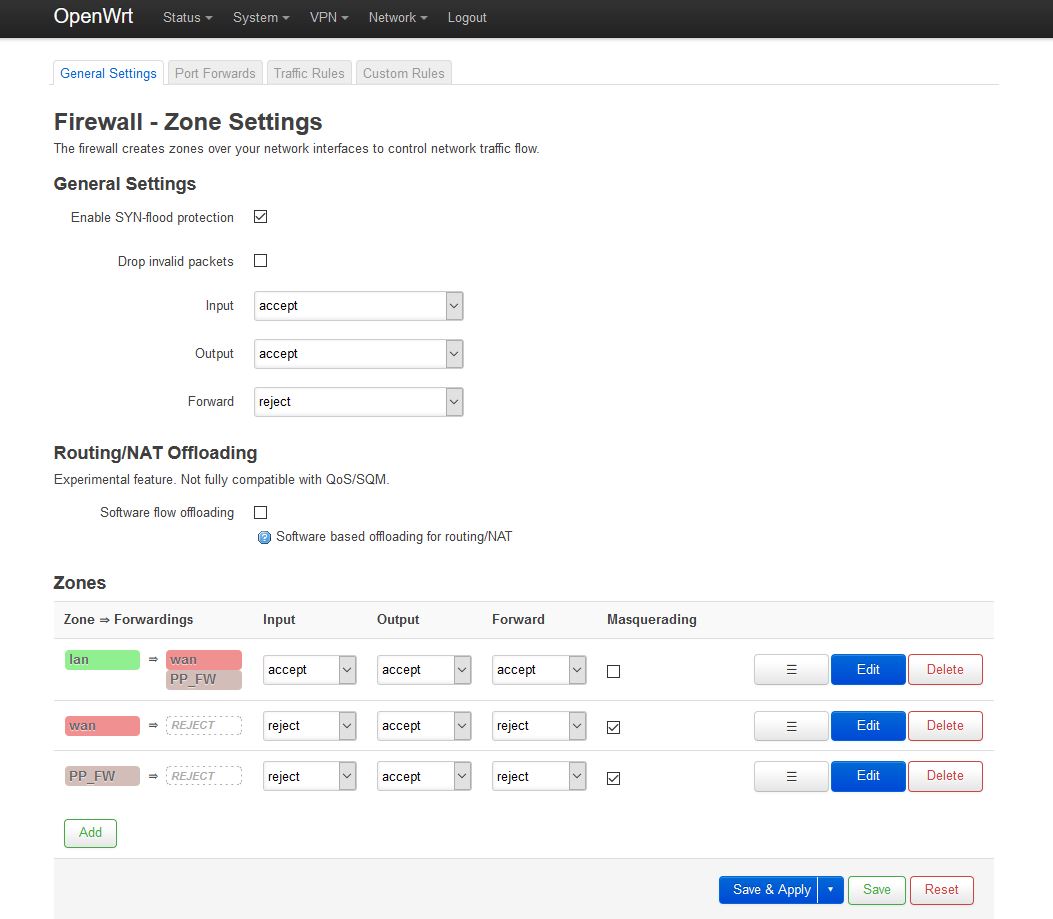

Wechseln Sie anschließend zu Network=>Firewall und klicken rechts neben

- Name:

PP_FW - Input:

reject - Output:

accept - Forward:

reject - Masquerading:

aktivieren - MSS clamping:

aktivieren - Covered networks:

PP_VPN

Im unteren Feld folgendes auswählen:

- Allow forward from source zones:

lan aktivieren

Mit dem Save Button die Einstellungen übernehmen und anschliessend auf Save & Apply klicken.

Optional: Kill-Switch aktivieren

Achtung: Dieser Schritt aktiviert den Firewall-Schutz ("Kill-Switch“), der dafür sorgt, dass bei unterbrochener Internetverbindung kein Traffic mehr ins Internet geschickt wird. Wenn Sie über Ihren Router auf das Internet auch ohne VPN zugreifen möchten, müssen Sie diesen Schritt überspringen.

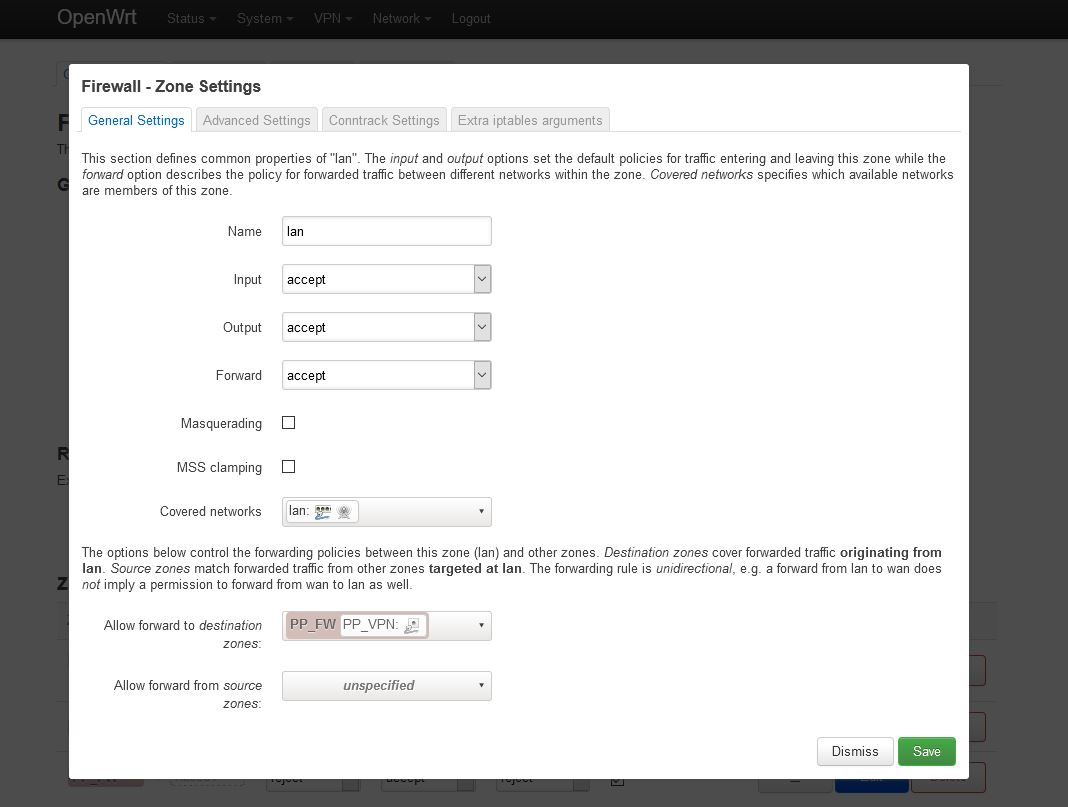

Navigieren Sie zu Network=>Firewall und öffnen Sie unter Zones die Zone lan mit dem Button Edit.

Scrollen Sie nach unten und aktivieren Sie neben Allow forward to destination zones nur PP_FW. Klicken Sie danach auf den Button Save & Apply.

Wenn Sie den Firewall-Schutz ("Kill-Switch“) wieder deaktivieren wollen, dann aktivieren Sie neben Allow forward to destination zones: zu PP_FW zusätzlich WAN und WAN6.

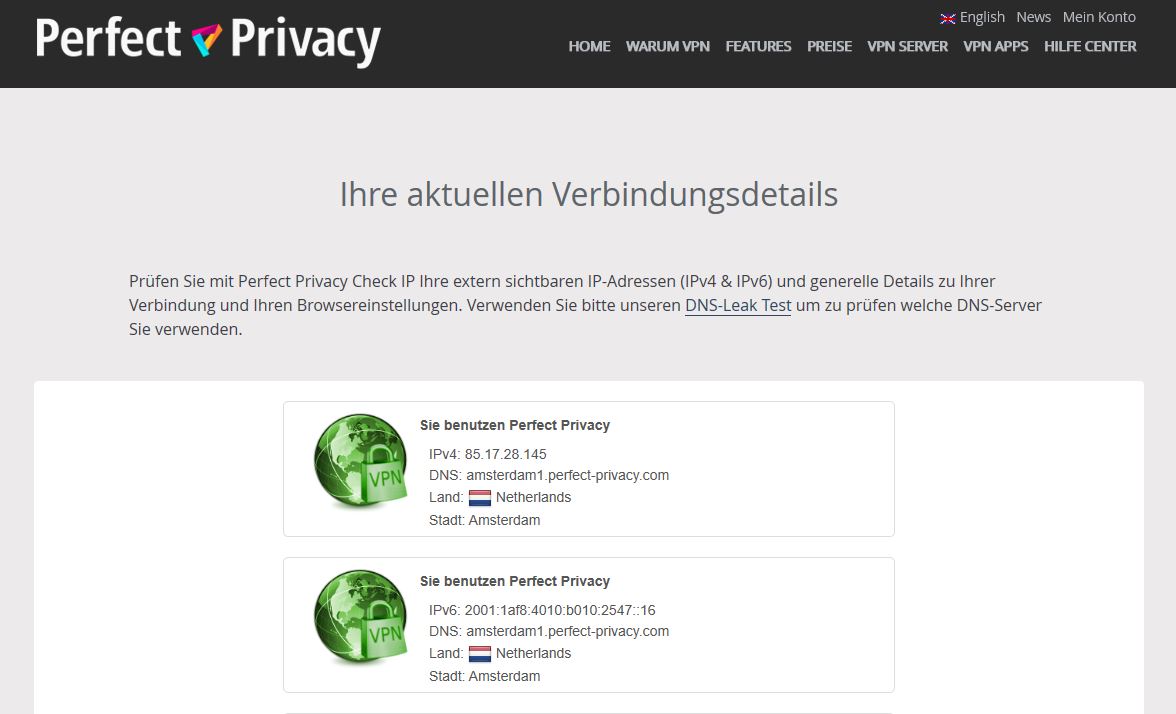

Sie können dann prüfen, dass die VPN-Verbindung korrekt funktioniert, indem Sie auf einem beliebigen über den Router angebundenen Gerät unsere Check-IP-Webseite aufrufen.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.