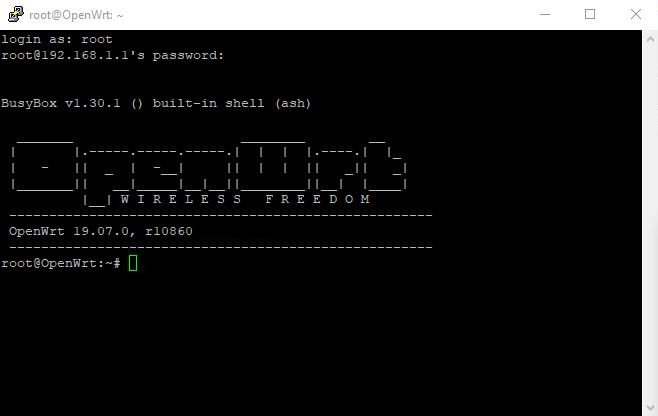

Installation

Öffnen Sie das Programm PuTTY oder ein anderes Terminal-Programm und melden Sie sich auf dem Router an. Führen Sie folgende Kommandos nacheinander aus: opkg update und opkg install wget sshtunnel sshpass

SSH-Keys herunterladen

Damit der SSH-Client prüfen kann, dass er sich mit einem Perfect Privacy VPN-Server verbunden hat, benötigen Sie zuerst die known_hosts-Datei mit den öffentlichen Schlüsseln der Server. Laden Sie diese auf OpenWRT mit wget herunter: wget https://www.perfect-privacy.com/downloads/perfect_privacy_known_hosts

Informationen zu HTTP-Proxy

Die wohl häufigste Verwendung findet SSH bei Perfect Privacy für verschlüsselten Zugriff auf HTTP-Proxies. Normalerweise ist die Verbindung zu HTTP-Proxies unverschlüsselt, mit SSH lässt sich diese Verbindung jedoch verschlüsselt nutzen. Das Schema ist:

sshpass -p 'PASSWORT' ssh -N -o UserKnownHostsFile=perfect_privacy_known_hosts -L OpenWRT-LAN-IP:5080:127.0.0.1:3128 BENUTZERNAME@SERVER

Die Zahl 5080 gibt an, auf welchem lokalen Port der HTTP-Proxy verfügbar sein soll. Hier können Sie auch einen beliebigen anderen unbenutzten Port wählen.

Konfiguration von HTTP-Proxy anpassen

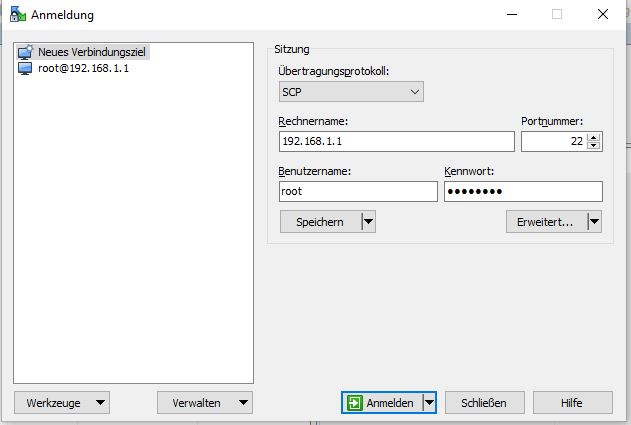

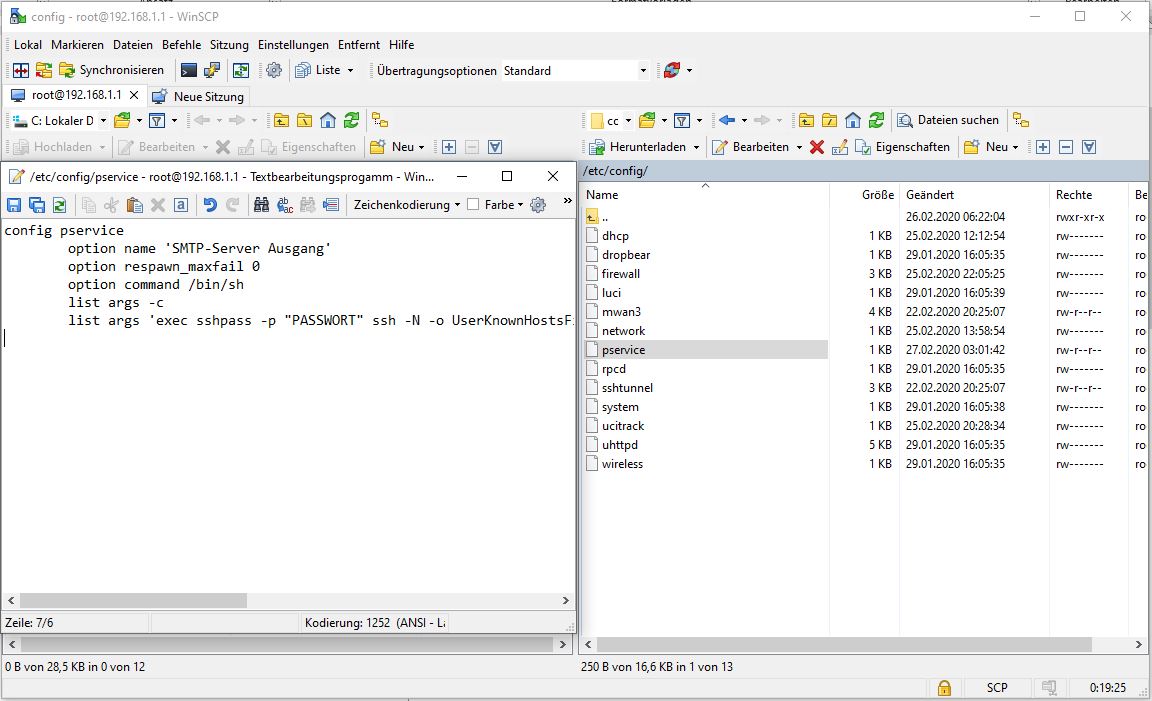

Erstellen Sie mit Hilfe von WinSCP (alternativ können diese Schritte natürlich auch im SSH-Terminal durchgeführt werden) im Verzeichnis /etc/init.d/ des OpenWRT-Routers die Datei pservice mit dem Inhalt dieses Links.

Öffnen Sie nach dem abspeichern die Eigenschaften von der pservice Datei und setzen Sie die Rechte auf 755.

Erstellen Sie danach eine zweite pservice Datei im Verzeichnis /etc/config/ mit folgendem Inhalt:

config pservice

option name 'HTTP-Proxy'

option respawn_maxfail 0

option command /bin/sh

list args -c

list args 'exec sshpass -p "PASSWORT" ssh -N -o UserKnownHostsFile=/root/perfect_privacy_known_hosts -L 192.168.1.1:5080:127.0.0.1:3128 BENUTZERNAME@SERVER'

Statt PASSWORT und BENUTZERNAME geben Sie Ihre PerfectPrivacy-Einwahldaten ein, statt SERVER einen Server Ihrer Wahl (zum Beispiel basel.perfect-privacy.com).

Führen Sie danach folgendes Kommando über PuTTY oder ein anderes Terminal-Programm aus: /etc/init.d/pservice enable

Verwenden Sie für einzelne Endanwendungen statt 127.0.0.1:5080 die Einstellungen 192.168.1.1:5080 um den OpenWRT router zu verwenden.

SOCKS-Proxy durch SSH tunneln

Ein SOCKS-Proxy ist in o. g. Punkten dem HTTP-Proxy sehr ähnlich. Manche Anwendungen unterstützen allerdings nur eines der beiden Verfahren. Das Schema ist wie folgt:

sshpass -p 'PASSWORT' ssh -N -o UserKnownHostsFile=perfect_privacy_known_hosts -D OpenWRT-LAN-IP:5081 BENUTZERNAME@SERVER

5081 ist in dem Fall der Port, auf dem der SOCKS-Proxy lokal verfügbar sein soll.

Konfiguration von SOCKS-Proxy anpassen

Überspringen Sie die folgenden Schritte bis zum Abschnitt "SOCKS-Proxy Konfiguration", falls die Datei pservice bereits erstellt wurde.

Erstellen Sie mit Hilfe von WinSCP (alternativ können diese Schritte natürlich auch im SSH-Terminal durchgeführt werden) im Verzeichnis /etc/init.d/ des OpenWRT-Routers die Datei pservice mit dem Inhalt dieses Links.

Öffnen Sie nach dem abspeichern die Eigenschaften von der pservice Datei und setzen Sie die Rechte auf 755.

Führen Sie danach folgendes Kommando über PuTTY oder ein anderes Terminal-Programm aus: /etc/init.d/pservice enable

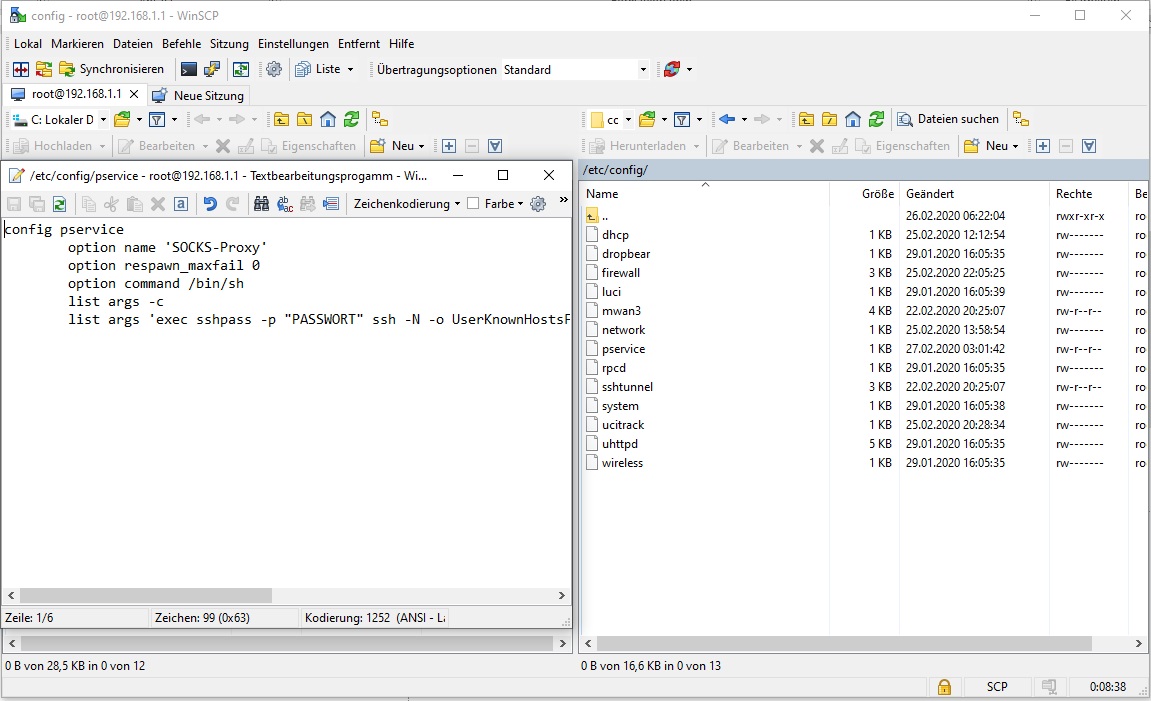

SOCKS-Proxy Konfiguration

Fügen Sie in der Datei pservice des Verzeichnisses /etc/config/ folgenden Inhalt ganz unten hinzu. (Falls die Datei pservice nicht vorhanden ist, erstellen Sie diese bitte).

config pservice

option name 'SOCKS-Proxy'

option respawn_maxfail 0

option command /bin/sh

list args -c

list args 'exec sshpass -p "PASSWORT" ssh -N -o UserKnownHostsFile=/root/perfect_privacy_known_hosts -D 192.168.1.1:5081 BENUTZERNAME@SERVER'

Statt PASSWORT und BENUTZERNAME geben Sie Ihre PerfectPrivacy-Einwahldaten ein, statt SERVER einen Server Ihrer Wahl (zum Beispiel basel.perfect-privacy.com).

Verwenden Sie für einzelne Endanwendungen statt 127.0.0.1:5081 die Einstellungen 192.168.1.1:5081.

Tor-Proxy über SSH tunneln

Wenn Sie einmal in das Tor-Netzwerk hineinschnuppern möchten, können Sie den Tor-Proxy von Perfect Privacy über SSH nutzen. Damit können Sie im normalen Browser .onion-Adressen aufrufen.

Das Schema der SSH-Verbindung zum Nutzen des Tor-Proxies ist wie folgt: sshpass -p 'PASSWORT' ssh -N -o UserKnownHostsFile=perfect_privacy_known_hosts -L OpenWRT-LAN-IP:5083:127.0.0.1:9050 BENUTZERNAME@SERVER

Sollten Sie Tor aus Gründen der Sicherheit und Anonymität nutzen, empfehlen wir Ihnen dringend, auf Ihren normalen Browser zu verzichten und stattdessen das Tor Browser Bundle zu verwenden.

Konfiguration von Tor-Proxy anpassen

Überspringen Sie die folgenden Schritte bis zum Abschnitt "Tor-Proxy Konfiguration", falls die Datei pservice bereits erstellt wurde.

Erstellen Sie mit Hilfe von WinSCP (alternativ können diese Schritte natürlich auch im SSH-Terminal durchgeführt werden) im Verzeichnis /etc/init.d/ des OpenWRT-Routers die Datei pservice mit dem Inhalt dieses Links.

Öffnen Sie nach dem abspeichern die Eigenschaften von pservice und setzen Sie die Rechte auf 755.

Führen Sie danach folgendes Kommando über PuTTY oder ein anderes Terminal-Programm aus: /etc/init.d/pservice enable

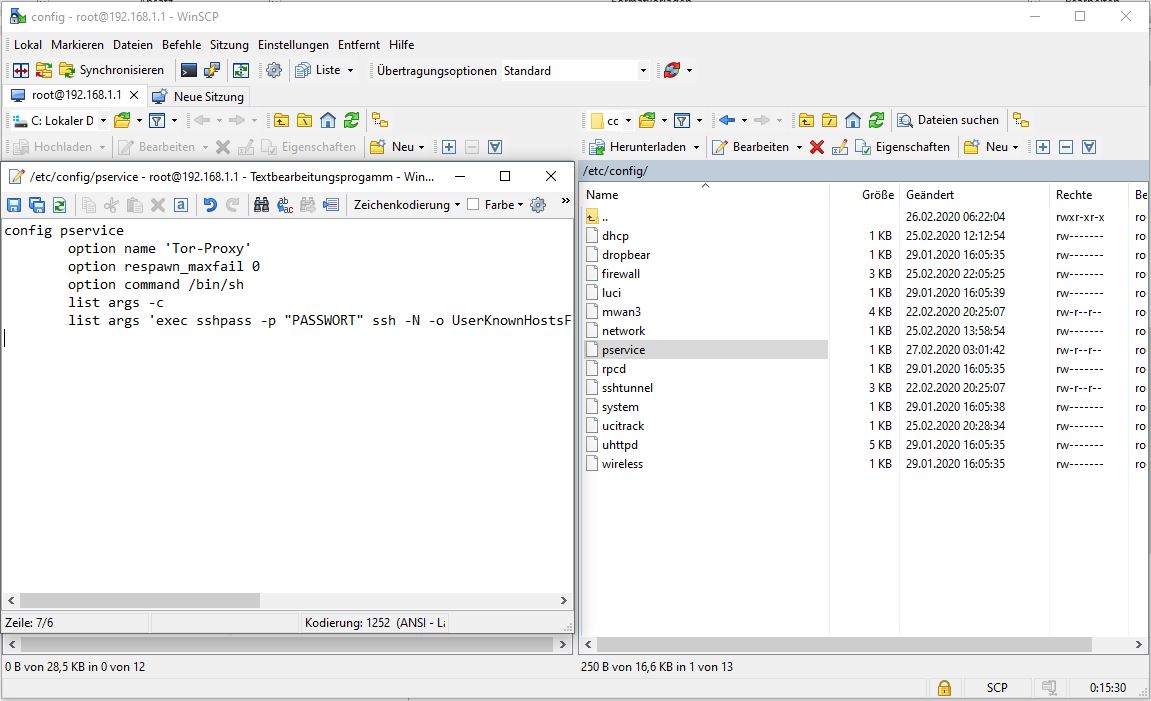

Tor-Proxy Konfiguration

Fügen Sie in der Datei pservice des Verzeichnisses /etc/config/ folgenden Inhalt ganz unten hinzu. (Falls die Datei pservice nicht vorhanden ist, erstellen Sie diese bitte).

config pservice

option name 'Tor-Proxy'

option respawn_maxfail 0

option command /bin/sh

list args -c

list args 'exec sshpass -p "PASSWORT" ssh -N -o UserKnownHostsFile=perfect_privacy_known_hosts -L 192.168.1.1:5083:127.0.0.1:9050 BENUTZERNAME@SERVER'

Statt PASSWORT und BENUTZERNAME geben Sie Ihre PerfectPrivacy-Einwahldaten ein, statt SERVER einen Server Ihrer Wahl (zum Beispiel basel.perfect-privacy.com).

Verwenden Sie für Endanwendungen, wie z. B. den Tor-Browser statt 127.0.0.1:5083 die Einstellungen: SOCKS5 und 192.168.1.1:5083.

Allgemeine Port-Weiterleitung

Die Nutzung von SSH bei Perfect Privacy beschränkt sich nicht nur auf HTTP-, SOCKS- und TOR-Proxies. Sie können die Verbindung zu beliebigen anderen Diensten durch SSH tunneln und so Ihre IP-Adresse vor den Dienstanbietern verstecken. Folgendes Schema: sshpass -p 'PASSWORT' ssh -N -o UserKnownHostsFile=perfect_privacy_known_hosts -L OpenWRT-LAN-IP:5082: smtp.gmail.com:465 BENUTZERNAME@SERVER

Konfiguration von Port-Weiterleitung anpassen

Überspringen Sie die folgenden Schritte bis zum Abschnitt "Port-Weiterleitung Konfiguration", falls die Datei pservice bereits erstellt wurde.

Erstellen Sie mit Hilfe von WinSCP (alternativ können diese Schritte natürlich auch im SSH-Terminal durchgeführt werden) im Verzeichnis /etc/init.d/ des OpenWRT-Routers die Datei pservice mit dem Inhalt dieses Links.

Öffnen Sie nach dem abspeichern die Eigenschaften von pservice und setzen Sie die Rechte auf 755.

Führen Sie danach folgendes Kommando über PuTTY oder ein anderes Terminal-Programm aus: /etc/init.d/pservice enable

Port-Weiterleitung Konfiguration

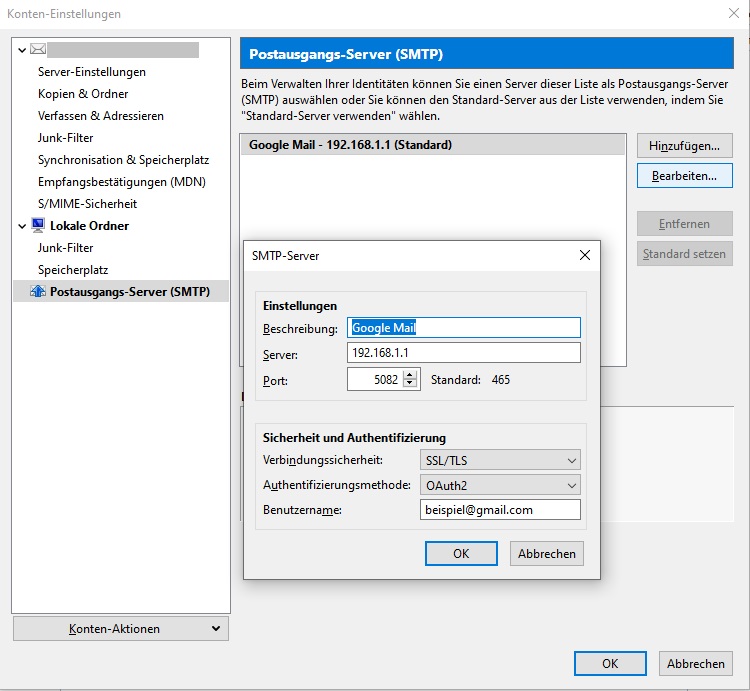

In diesem Beispiel leiten wir die Verbindung zu einem SMTP-Server smtp.gmail.com auf Port 465 durch den SSH-Tunnel und machen diesen Dienst lokal auf Port 5082 verfügbar.

Fügen Sie in der Datei pservice des Verzeichnisses /etc/config/ folgenden Inhalt ganz unten hinzu. (Falls die Datei pservice nicht vorhanden ist, erstellen Sie diese bitte).

config pservice

option name 'SMTP-Server Ausgang'

option respawn_maxfail 0

option command /bin/sh

list args -c

list args 'exec sshpass -p "PASSWORT" ssh -N -o UserKnownHostsFile=/root/perfect_privacy_known_hosts -L 192.168.1.1:5082:smtp.gmail.com:465 BENUTZERNAME@SERVER'

Statt PASSWORT und BENUTZERNAME geben Sie Ihre PerfectPrivacy-Einwahldaten ein, statt SERVER einen Server Ihrer Wahl (zum Beispiel basel.perfect-privacy.com). Ersetzen Sie smtp.gmail.com:465 durch SMTP-Server-Daten Ihrer Wahl.

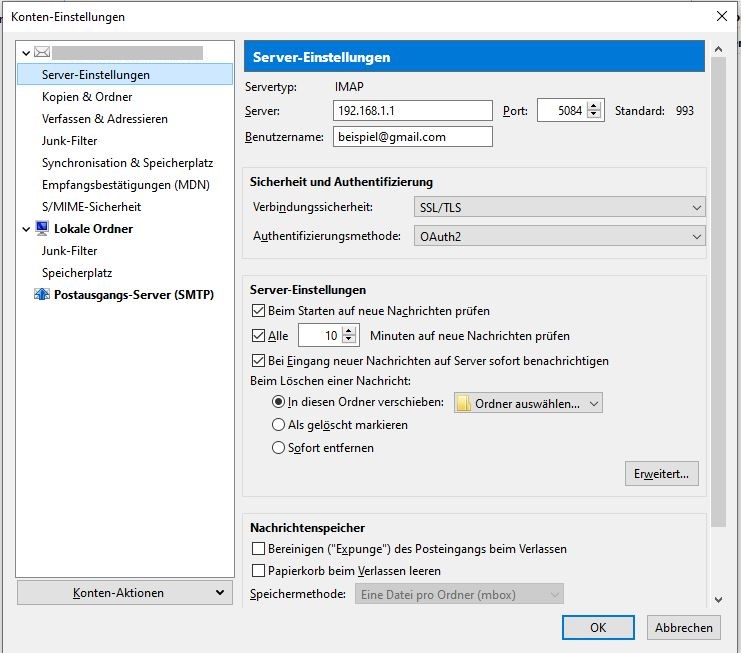

Sie können den Eingangsserver von Thunderbird auf eine ähnliche Weise konfigurieren, wie den SMTP-Ausgangsserver.

Verwenden Sie folgende Konfiguration in der pservice Datei.

config pservice

option name 'IMAP-Server Eingang'

option respawn_maxfail 0

option command /bin/sh

list args -c

list args 'exec sshpass -p "PASSWORT" ssh -N -o UserKnownHostsFile=/root/perfect_privacy_known_hosts -L 192.168.1.1:5084:imap.gmail.com:993 BENUTZERNAME@SERVER'

Allgemeines: Wenn Sie möchten, können Sie beliebig viele SSH-Tunnel parallel auf OpenWRT nutzen. Beachten Sie hierbei, dass Sie für einen lokalen Port welcher bereits verwendet wird, stattdessen einen anderen Port vergeben müssen. Auf jedem Port kann nur ein Dienst zur Zeit auf eingehende Verbindungen lauschen.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.