Achtung:

AsusWRT Merlin ist eine alternative Open-Source-Firmware für Router des Herstellers Asus. Sie müssen diese Firmware manuell auf Ihrem Router installieren, wobei ggf. Ihr Garantieanspruch erlischt.

Folgen Sie diesem Link, wenn Sie den VPN-Zugang stattdessen auf der mitgelieferten Standard-Firmware AsusWRT einrichten möchten.

Herunterladen der OpenVPN Konfigurationen

Laden Sie das Archiv mit den Konfigurationsdateien herunter und entpacken es.

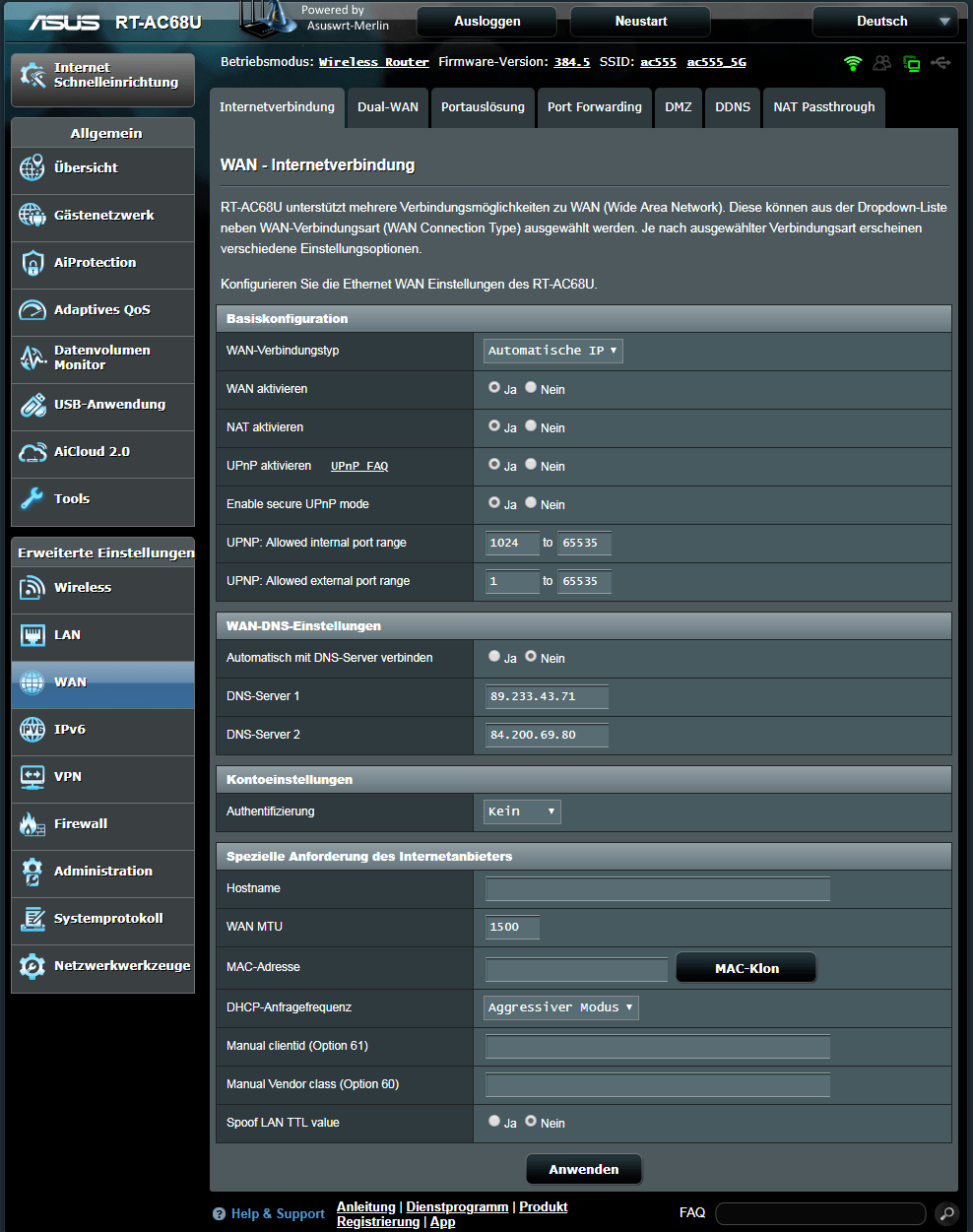

Download Alternative Downloads anschauenLoggen sie sich auf ihrem Router ein und gehen Sie zu Erweiterte Einstellungen → WAN. Stellen Sie in den WAN-DNS-Einstellungen die Option Automatisch mit DNS-Server verbinden auf Nein und tragen darunter mindestens zwei öffentliche DNS-Server ein. Sie können entweder die DNS-Server von Google benutzen (8.8.8.8, 8.8.4.4) oder welche vom OpenNIC-Projekt.

Klicken sie anschließend auf Anwenden.

Hinweis: Wenn Sie möchten, können Sie auch Perfect-Privacy-Nameserver einsetzen (zu finden auf der DNS-Server-Seite im Kunden-Bereich). Beachten Sie aber, dass diese ohne VPN-Verbindung nur Perfect-Privacy-Domains auflösen, was bedeutet, dass der Internetzugang nur mit bestehender VPN-Verbindung funktioniert.

Allerdings besteht kein DNS-Leak wenn man öffentliche DNS-Server benutzt, da DNS-Anfragen bei bestehender VPN-Verbindung immer anonymisiert über den verschlüsselten VPN-Tunnel gesendet werden, solange das VPN verbunden ist.

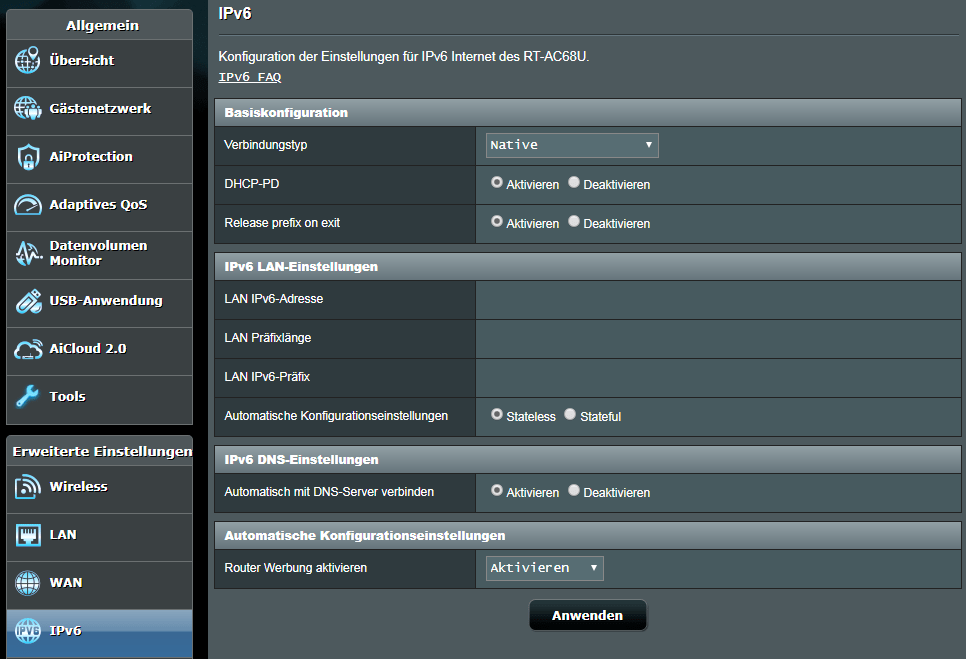

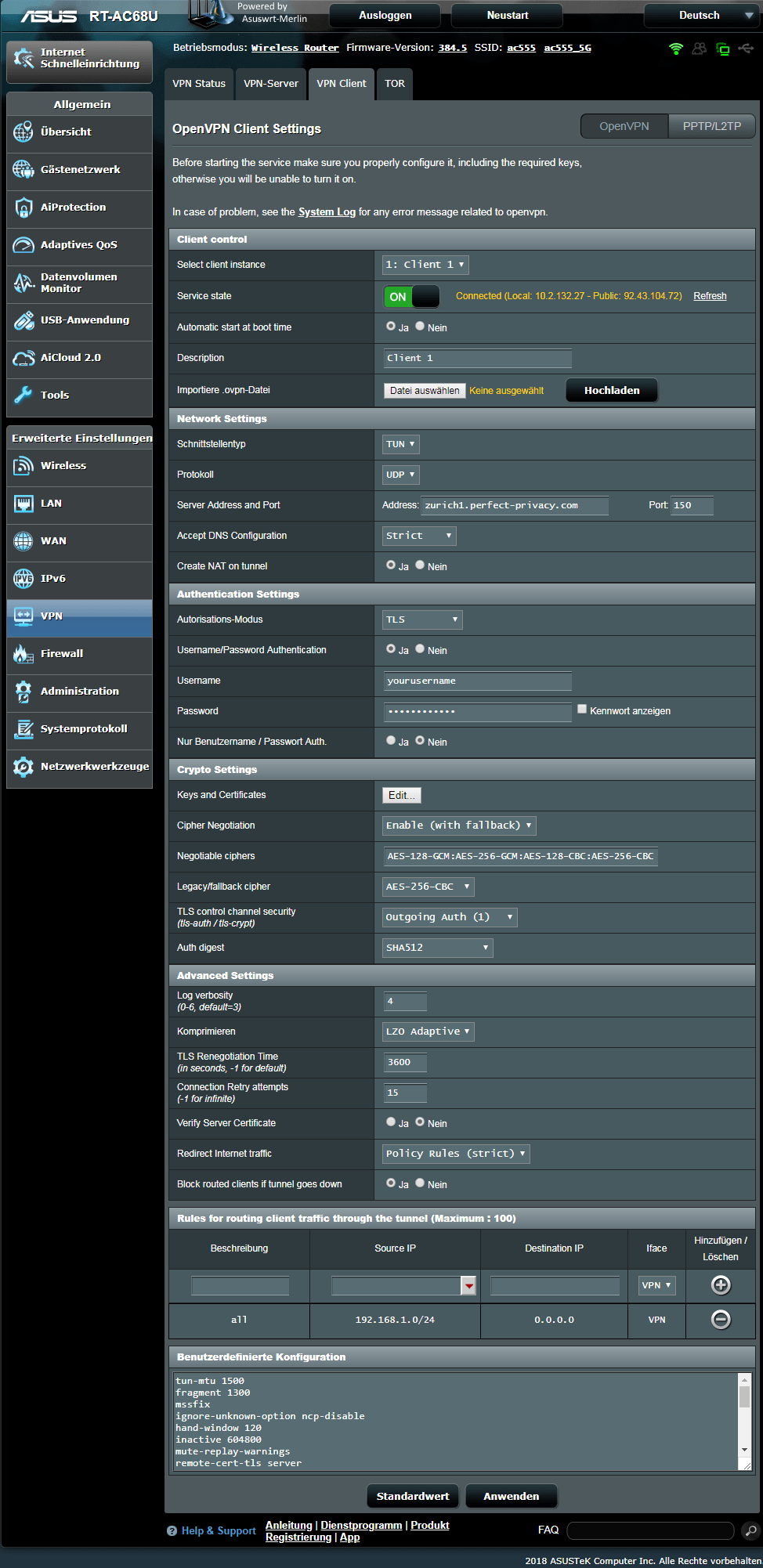

Navigieren Sie zu Erweiterte Einstellungen → VPN und klicken Sie auf den VPN Client-Tab.

Bei Importiere .ovpn-Datei klicken Sie auf Datei auswählen und wählen eine der ovpn-Dateien aus dem zuvor heruntergeladenen Archiv mit den Konfigurationen (siehe Anfang dieser Anleitung). In dieser Anleitung benutzen wir Zurich.ovpn.

Unter Client control stellen Sie Automatic start at boot time auf Ja. (Wodurch die OpenVPN-Verbindung direkt nach starten des Routers hergestellt wird). Konfigurieren Sie den Rest der Einstellungen wie folgt:

- Accept DNS Configuration:

Exclusive - Username:

Ihr Perfect-Privacy-Nutzername - Password:

Ihr Perfect-Privacy-Passwort - Cipher Negotiation:

Enable with Password - Komprimieren:

LZO Adaptive - Redirect Internet traffic:

Policy Rules (strict) . (Auf älteren Merlin-Firmware benutzen Sie Policy Rules). - Block routed clients if tunnel goes down:

Ja (Kill-Switch)

Unter Rules for routing client traffic through the tunnel tragen Sie folgendes ein:

- Beschreibung:

all - Source IP:

192.168.1.0./24 - Iface:

VPN

Dann klicken Sie das + unter Hinzufügen/Löschen.

Zuletzt entfernen Sie die Zeile register-dns unter Benutzerdefinierte Konfiguration.

Klicken Sie dann auf Anwenden und legen Sie ganz oben den Schalter bei Service State auf ON.

Die OpenVPN-Verbindung sollte jetzt bestehen. Starten Sie aber Ihren Router neu, um sicherzustellen, dass dies auch nach einem Reboot passiert.

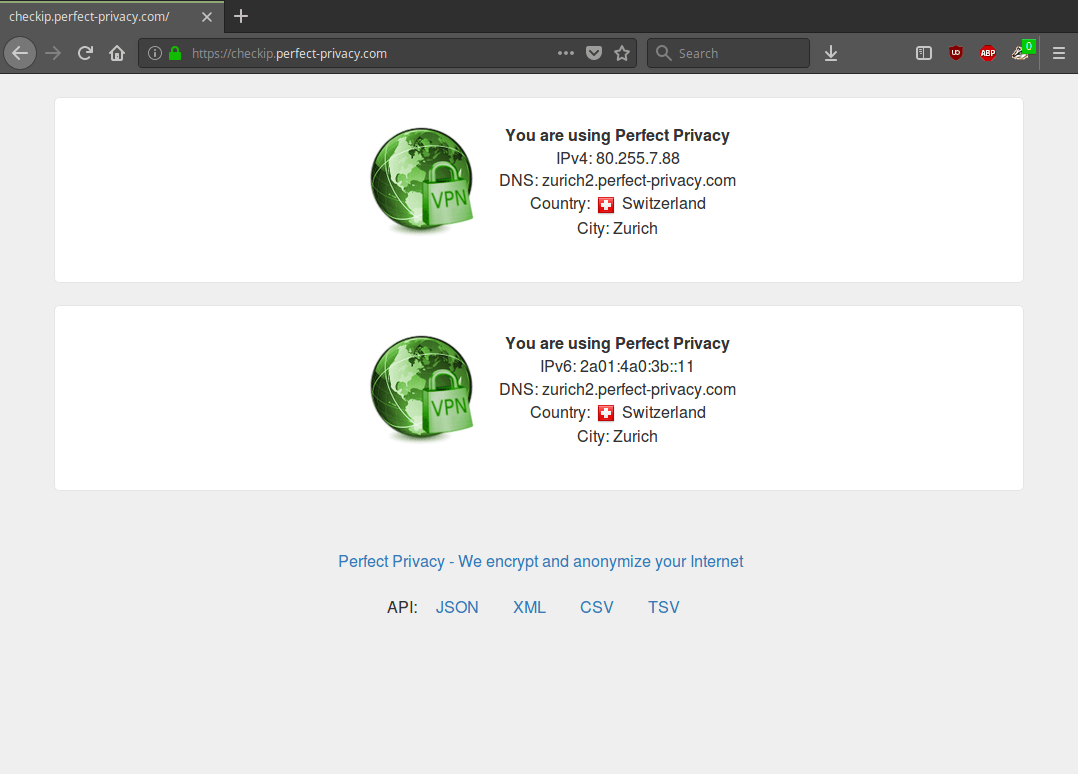

Sie können dann überprüfen, dass die VPN-Verbindung korrekt funktioniert, indem Sie auf einem beliebigen über den Router angebundenen Gerät unsere Check-IP-Webseite aufrufen.

Optional: Port-Weiterleitung nutzen

Wer eine der angebotenen Möglichkeiten zur Port-Weiterleitung nutzen möchte, muss beachten dass die weitergeleiteten Ports nun auf dem Router ankommen. Eben immer dort wo der VPN-Tunnel besteht. Möchte man den Port vom Router auf ein Gerät im LAN weiterleiten, ist dazu das folgende Script zur Anpassung des Routings nötig, denn auf dem Router per Weboberfläche eingerichtete Port-Weiterleitungen beziehen sich ausschliesslich auf die WAN-Verbindung und ignorieren Pakete die auf der Netzwerkschnittstelle des VPN-Tunnels ankommen.

Das Kommando zum erstellen des Scripts muss mittels SSH-Zugang auf dem Router ausgeführt werden. Es muss jedes Mal aktualisiert werden wenn sich der Port der Port-Weiterleitung ändert! Das Kommando beinhaltet zwei Platzhalter für variable Werte, welche entsprechend ersetzt werden müssen: YOURPORT durch den Port der Portweiterleitung, und THECOMPUTERSIP durch die IP-Adresse des Geräts im LAN an das die über die Port-Weiterleitung ankommenden Daten weitergeleitet werden sollen. echo -e "#!/bin/sh \niptables -t nat -A PREROUTING -i tun+ -p udp --dport YOURPORT -j DNAT --to-destination THECOMPUTERSIP \niptables -t nat -A PREROUTING -i tun+ -p tcp --dport YOURPORT -j DNAT --to-destination THECOMPUTERSIP" > /jffs/scripts/nat-start && chmod +x /jffs/scripts/nat-start

Um also das erstellte Script z.B. auf Port 35000 ankommende TCP- und UDP-Pakete an die lokale IP-Adresse 192.168.0.2 weiterleiten zu lassen lautet das Kommando: echo -e "#!/bin/sh \niptables -t nat -A PREROUTING -i tun+ -p udp --dport 35000 -j DNAT --to-destination 192.168.0.2 \niptables -t nat -A PREROUTING -i tun+ -p tcp --dport 35000 -j DNAT --to-destination 192.168.0.2" > /jffs/scripts/nat-start && chmod +x /jffs/scripts/nat-start

Weitere Informationen zum Thema Port-Weiterleitung stehen auf der Port-Weiterleitungs-Seite. Die FAQ-Seite beinhaltet die Antworten auf die häufigsten Fragen dazu.

Fragen?

Wenn Sie Fragen, Anmerkungen oder Feedback zu dieser Dokumentation haben, verwenden Sie bitte den zugehörigen Faden in unseren Community-Foren.